基于Honeynet的网络预警的研究与实现.docx

基于Honeynet的网络预警的研究与实现.docx

- 文档编号:8470725

- 上传时间:2023-01-31

- 格式:DOCX

- 页数:13

- 大小:440.49KB

基于Honeynet的网络预警的研究与实现.docx

《基于Honeynet的网络预警的研究与实现.docx》由会员分享,可在线阅读,更多相关《基于Honeynet的网络预警的研究与实现.docx(13页珍藏版)》请在冰豆网上搜索。

基于Honeynet的网络预警的研究与实现

基于Honeynet的网络预警的研究与实现

第一部分Win32下的Honeynet环境部署:

使用的部分软硬件:

VMwave6.0

ROO-CDROM1.4

windowsXPsp2

100M单网卡

2G内存

Sebek3.X

X-sacn3.3

SecureCRT5.1.3

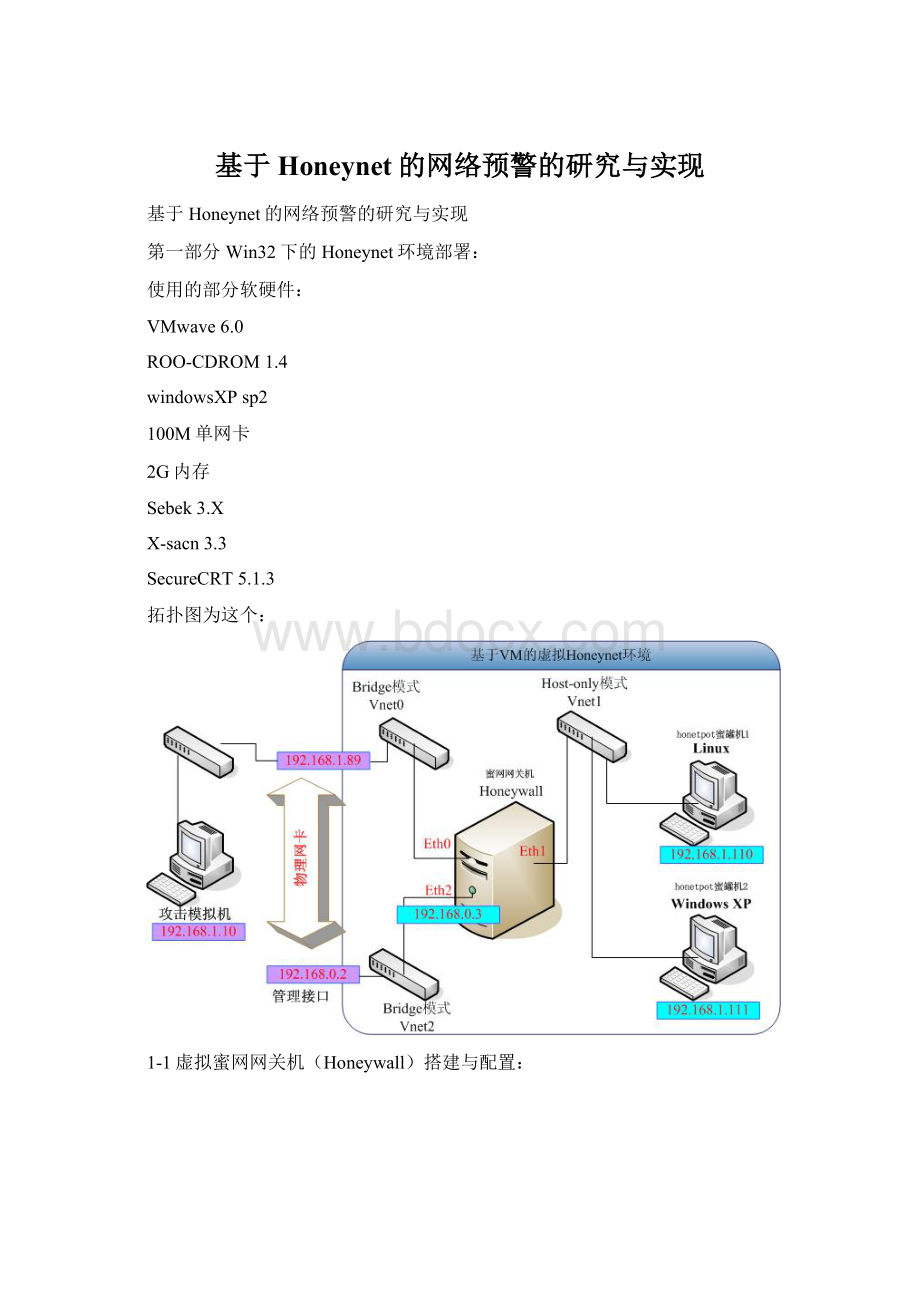

拓扑图为这个:

1-1虚拟蜜网网关机(Honeywall)搭建与配置:

下面是与狩猎女神中国项目组文档写得不一样,在Roo1.4和VM5.5以上版本中,磁盘适配器注意选择LSISCSI模式,

注意需要输入完整路径名:

为网关虚拟机添加两块网卡,一块Host-only模式,一块桥接模式:

因为宿主机只有一块物理网卡,所以需要在一块网卡上绑定两个IP:

载入ROO-CDROM的ISO文件,启动虚拟机后自动引导

回车开始自动安装...

安装完成后,进入系统:

默认账号密码是roo/honey,然后使用su-指令提示权限,默认密码还是honey:

设置蜜罐网络

(honeypotIPAddress)

设置蜜罐网段(LANCIDRPrefix):

设置蜜网网关:

Honeywallconfiguration-Remotemanagement

设置远程管理IP(ManagementIP):

设置管理网段掩码:

(Managementnetmask):

设置管理网段网关:

(Managementgateway):

Sebek配置:

Honeywallconfiguration-Sebek:

1-2蜜罐机(honeypot)的安装与配置...:

1,正常步骤安装蜜罐虚拟机

2,正常步骤安装系统,如XP,Linux

3,将XP的IP的设置为192.168.1.111

4,将Linux的IP设置成为192.168.1.110

另外,宿主机上VM自动生成的两个连接,叫什么Vnet1和Vnet8的,不用设置,本来怎样就怎样

1-3关于数据的收集

1,sebek安装与使用

下载地址:

https:

//projects.honeynet.org/sebek/

在蜜罐机winxp中安装sebek的客户端Sebek-Win32-3.0.4

利用共享文件夹将安装包拷进蜜罐机,执行setup.exe

然后运行ConfigurationWizard配置sebek客户端:

注意:

需要填写蜜网网关机Honeywall的Sebek通信口的mac地址,在本实验中为eth2,在honeywall中使用ifconfigeth2命令可获得

可以使用ifconfigeth0xxx.xxx.xxx.xxx指令给eth0和eth1口也配上Ip,不配也没什么关系

注意:

下面的Magic号可以手动输入,可以自动生成,但是在所有蜜罐机上此号必须相同..

1-3平台测试

然后可以用X-scan进行攻击测试了,顺便可以测试下Walleye和SSH登陆管理接口是否工作正常:

需要注意的是:

(我就是卡在这个问题这里好久)

ROO引进了一个新的格式处理工具Hflow,,将ebek捕获到的结果、IDS的报警信息、p0f的系统识别结果、NIPS的输出结果、Argus的分析结果统一格式化处理,然后放入MySQL数据库。

根据蜜网中国组的回信,得知Hflow进程可能会不稳定挂起,导致网络流数据无法解析进入mysql数据库。

后果就是在walleye上看不到任何流量变化...

解决办法是在登陆honeywall后切换到root用户,运行/etc/rc.d/init.d/hflowrestart重启该服务

开始测试:

使用SecureCRT登陆到honeywall的管理口192.168.0.3

登陆正常:

使用X-scan扫描主机:

使用https:

//192.168.0.3登陆WEB管理界面Walleye:

首次登陆后,系统会要求加固密码,必须达到以下要求:

超过8位,数字,大小写字母,特殊符号全都要有。

登陆正常,显示刚才的扫描攻击数据:

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- 基于 Honeynet 网络 预警 研究 实现

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

对中国城市家庭的教育投资行为的理论和实证研究.docx

对中国城市家庭的教育投资行为的理论和实证研究.docx