等级保护测评报告.docx

等级保护测评报告.docx

- 文档编号:7909904

- 上传时间:2023-01-27

- 格式:DOCX

- 页数:22

- 大小:22.40KB

等级保护测评报告.docx

《等级保护测评报告.docx》由会员分享,可在线阅读,更多相关《等级保护测评报告.docx(22页珍藏版)》请在冰豆网上搜索。

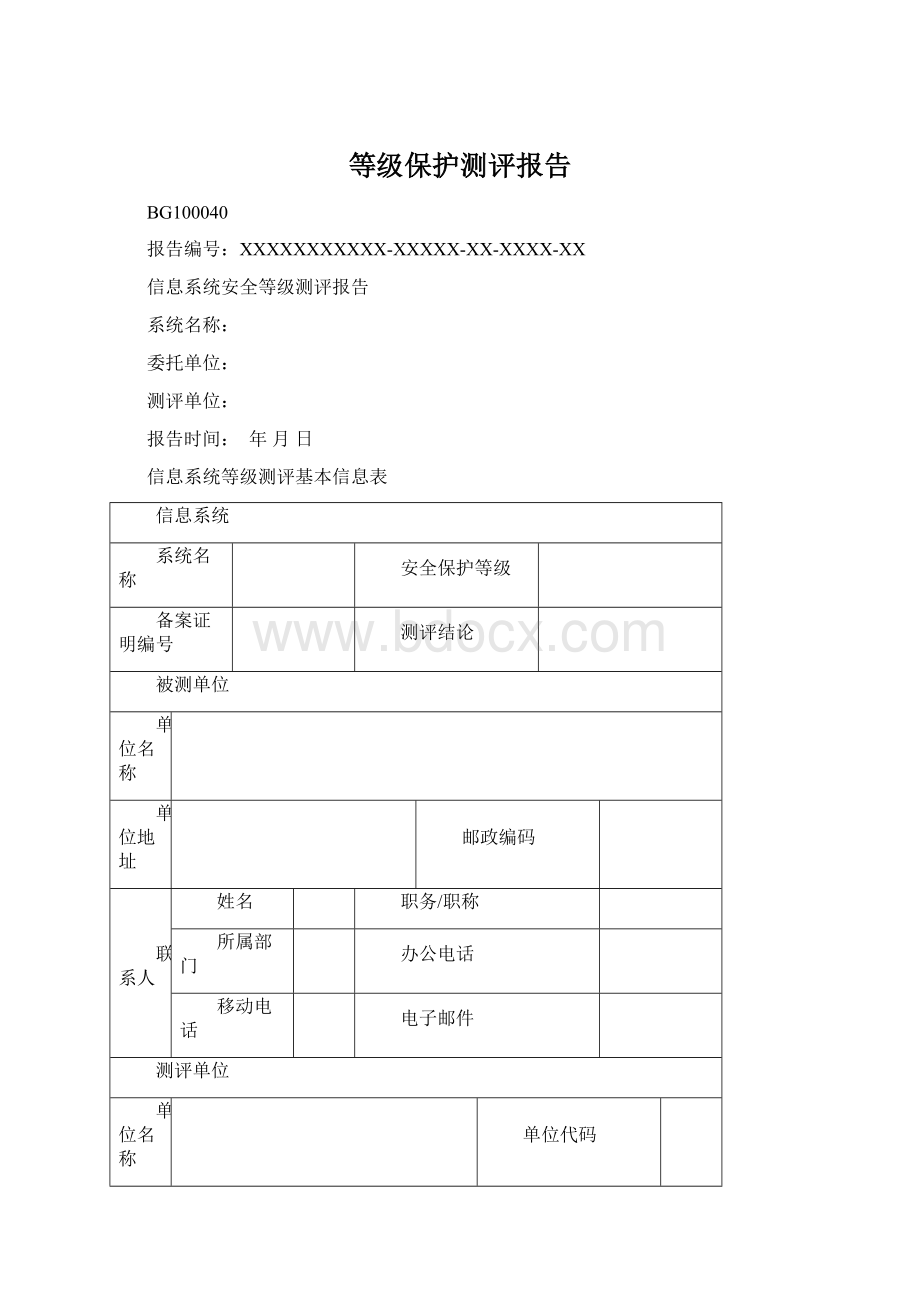

等级保护测评报告

BG100040

报告编号:

XXXXXXXXXXX-XXXXX-XX-XXXX-XX

信息系统安全等级测评报告

系统名称:

委托单位:

测评单位:

报告时间:

年月日

信息系统等级测评基本信息表

信息系统

系统名称

安全保护等级

备案证明编号

测评结论

被测单位

单位名称

单位地址

邮政编码

联系人

姓名

职务/职称

所属部门

办公电话

移动电话

电子邮件

测评单位

单位名称

单位代码

通信地址

邮政编码

联系人

姓名

职务/职称

所属部门

办公电话

移动电话

电子邮件

审核批准

编制人

(签名)

编制日期

审核人

(签名)

审核日期

批准人

(签名)

批准日期

声明

本报告是xxx信息系统的等级测评报告。

本报告测评结论的有效性建立在被测评单位提供相关证据的真实性基础之上。

本报告中给出的测评结论仅对被测信息系统当时的安全状态有效。

当测评工作完成后,由于信息系统发生变更而涉及到的系统构成组件(或子系统)都应重新进行等级测评,本报告不再适用。

本报告中给出的测评结论不能作为对信息系统内部署的相关系统构成组件(或产品)的测评结论。

在任何情况下,若需引用本报告中的测评结果或结论都应保持其原有的意义,不得对相关内容擅自进行增加、修改和伪造或掩盖事实。

山东省电子信息产品检验院

年月

等级测评结论

测评结论与综合得分

系统名称

保护等级

系统简介

测评过程简介

测评结论

综合得分

总体评价

主要安全问题

问题处置建议

等级测评结论III

总体评价IV

主要安全问题V

问题处置建议VI

1测评项目概述1

1.1测评目的1

1.2测评依据1

1.3测评过程1

1.4报告分发范围1

2.1承载的业务情况1

2.2网络结构1

2.3系统资产2

2.3.1机房2

2.3.2网络设备2

2.3.3安全设备2

2.3.4服务器/存储设备2

2.3.5终端3

2.3.6业务应用软件3

2.3.7关键数据类别3

2.3.8安全相关人员4

2.3.9安全管理文档4

2.4安全服务4

2.5安全环境威胁评估5

2.6前次测评情况5

3等级测评范围与方法5

3.1.1基本指标5

3.1.2不适用指标6

3.1.3特殊指标6

3.2测评对象6

3.2.1测评对象选择方法7

3.2.2测评对象选择结果7

3.3测评方法8

4单元测评9

4.1物理安全9

4.1.2结果分析9

4.2网络安全10

4.2.1结果汇总10

4.2.2结果分析10

4.3主机安全10

4.3.1结果汇总10

4.3.2结果分析10

4.4应用安全10

4.4.1结果汇总10

4.5数据安全及备份恢复10

4.5.1结果汇总10

4.5.2结果分析10

4.6安全管理制度10

4.6.1结果汇总10

4.7安全管理机构11

4.7.1结果汇总11

4.7.2结果分析11

4.8人员安全管理11

4.8.1结果汇总11

4.8.2结果分析11

4.9系统建设管理11

4.9.1结果汇总11

4.9.2结果分析11

4.10系统运维管理11

4.10.1结果汇总11

4.10.2结果分析11

4.11.1结果汇总11

4.11.2结果分析11

4.12单元测评小结12

4.12.1控制点符合情况汇总12

4.12.2安全问题汇总13

5整体测评13

5.1安全控制间安全测评13

5.2层面间安全测评13

5.3区域间安全测评13

5.4验证测试13

5.5整体测评结果汇总14

6总体安全状况分析14

6.1系统安全保障评估14

6.2安全问题风险评估18

6.3等级测评结论19

7问题处置建议20

附录A等级测评结果记录21

A.1物理安全21

A.2网络安全21

A.3主机安全21

A.4应用安全21

A.5数据安全及备份恢复21

A.6安全管理制度21

A.7安全管理机构21

A.8人员安全管理22

A.9系统建设管理22

A.10系统运维管理22

A.11××××(特殊指标安全层面)22

A.12验证测试22

1测评项目概述

1.1测评目的

1.2测评依据

1.3测评过程

1.4报告分发范围

2被测信息系统情况

2.1承载的业务情况

2.2网络结构

2.3系统资产

2.3.1机房

序号

机房名称

物理位置

2.3.2网络设备

序号

设备名称

操作系统

品牌

型号

用途

数量

(台/套)

重要程度

…

…

…

…

…

…

…

…

2.3.3安全设备

序号

设备名称

操作系统

品牌

型号

用途

数量

(台/套)

重要程度

…

…

…

…

…

…

…

…

2.3.4服务器/存储设备

序号

设备名称

操作系统

/数据库管理系统

版本

业务应用软件

数量

(台/套)

重要程度

…

…

…

…

…

…

…

2.3.5终端

序号

设备名称

操作系统

用途

数量(台/套)

重要程度

…

…

…

…

…

…

2.3.6业务应用软件

序号

软件名称

主要功能

开发厂商

重要程度

…

…

…

…

…

2.3.7关键数据类别

序号

数据类别

所属业务应用

安全防护需求

重要程度

…

…

…

…

…

2.3.8安全相关人员

序号

姓名

岗位/角色

联系方式

…

…

…

…

2.3.9安全管理文档

序号

文档名称

主要内容

…

…

…

2.4安全服务

序号

安全服务名称

安全服务商

…

…

…

2.5安全环境威胁评估

序号

威胁分(子)类

描述

…

…

…

2.6前次测评情况

3等级测评范围与方法

3.1测评指标

3.1.1基本指标

表3-1基本指标

安全层面

安全控制点

测评项数

…

…

…

3.1.2不适用指标

表3-2不适用指标

安全层面

安全控制点

不适用项

原因说明

…

…

…

3.1.3特殊指标

安全层面

安全控制点

特殊要求描述

测评项数

…

…

…

3.2测评对象

3.2.1测评对象选择方法

3.2.2测评对象选择结果

1)机房

序号

机房名称

物理位置

重要程度

2)网络设备

序号

设备名称

操作系统

用途

重要程度

…

…

…

…

3)安全设备

序号

设备名称

操作系统

用途

重要程度

…

…

…

…

4)服务器/存储设备

序号

设备名称

操作系统

/数据库管理系统

业务应用软件

重要程度

…

…

…

5)终端

序号

设备名称

操作系统

用途

重要程度

…

…

6)数据库管理系统

序号

数据库系统名称

数据库管理系统类型

所在设备名称

重要程度

…

…

…

…

…

7)业务应用软件

序号

软件名称

主要功能

开发厂商

重要程度

…

…

…

8)访谈人员

序号

姓名

岗位/职责

…

…

…

9)安全管理文档

序号

文档名称

主要内容

…

…

…

3.3测评方法

4单元测评

4.1物理安全

4.1.1结果汇总

表4-1物理安全-单元测评结果汇总表

序号

测评

对象

符合

情况

安全控制点

物理位置的选择

物理访问控制

防盗窃和防破坏

防雷击

防火

防水和防潮

防静电

温湿度控制

电力供应

电磁屏蔽

1

对象1

符合

部分

符合

不符合

不适用

…

…

…

…

…

…

…

…

…

…

4.1.2结果分析

4.2网络安全

4.2.1结果汇总

4.2.2结果分析

4.3主机安全

4.3.1结果汇总

4.3.2结果分析

4.4应用安全

4.4.1结果汇总

4.4.2结果分析

4.5数据安全及备份恢复

4.5.1结果汇总

4.5.2结果分析

4.6安全管理制度

4.6.1结果汇总

4.6.2结果分析

4.7安全管理机构

4.7.1结果汇总

4.7.2结果分析

4.8人员安全管理

4.8.1结果汇总

4.8.2结果分析

4.9系统建设管理

4.9.1结果汇总

4.9.2结果分析

4.10系统运维管理

4.10.1结果汇总

4.10.2结果分析

4.11××××(特殊指标)

4.11.1结果汇总

4.11.2结果分析

4.12单元测评小结

4.12.1控制点符合情况汇总

表4-*单元测评结果分类统计表

序号

安全层面

安全控制点

安全控制点得分

符合情况

符合

部分符合

不符合

不适用

1

物理安全

物理位置的选择

2

物理访问控制

3

防盗窃和防破坏

4

防雷击

5

防火

6

防水和防潮

7

防静电

8

温湿度控制

9

电力供应

10

电磁防护

…

…

…

…

…

…

统计

4.12.2安全问题汇总

表4-4安全问题汇总表

问题编号

安全问题

测评对象

安全层面

安全控制点

测评项

测评项权重

问题严重程度值

…

…

…

5整体测评

5.1安全控制间安全测评

5.2层面间安全测评

5.3区域间安全测评

5.4验证测试

5.5整体测评结果汇总

表5-1修正后的安全问题汇总表

序号

问题编号

安全问题描述

测评项

权重

整体测

评描述

修正

因子

修正后问题严重程度值

修正后测评项符合程度

…

6总体安全状况分析

6.1系统安全保障评估

表6-1系统安全保障情况得分表

序号

安全层面

安全控制点

安全控制点得分

安全层面得分

1

物理安全

物理位置的选择

2

物理访问控制

3

防盗窃和防破坏

4

防雷击

5

防火

6

防水和防潮

7

防静电

8

温湿度控制

9

电力供应

10

电磁防护

11

网络安全

结构安全

12

访问控制

13

安全审计

14

边界完整性检查

15

入侵防范

16

恶意代码防范

17

网络设备防护

18

主机安全

身份鉴别

19

安全标记

20

访问控制

21

可信路径

22

安全审计

23

剩余信息保护

24

入侵防范

25

恶意代码防范

26

资源控制

27

应用安全

身份鉴别

28

安全标记

29

访问控制

30

可信路径

31

安全审计

32

剩余信息保护

33

通信完整性

34

通信保密性

35

抗抵赖

36

软件容错

37

资源控制

38

数据安全及备份恢复

数据完整性

39

数据保密性

40

备份和恢复

41

安全管理制度

管理制度

42

制定和发布

43

评审和修订

44

安全管理机构

岗位设置

45

人员配备

46

授权和审批

47

沟通和合作

48

审核和检查

49

人员安全管理

人员录用

50

人员离岗

51

人员考核

52

安全意识教育和培训

53

外部人员访问管理

54

系统建设管理

系统定级

55

安全方案设计

56

产品采购和使用

57

自行软件开发

58

外包软件开发

59

工程实施

60

测试验收

61

系统交付

62

系统备案

63

等级测评

64

安全服务商选择

65

系统运维管理

环境管理

66

资产管理

67

介质管理

68

设备管理

69

监控管理和安全管理中心

70

网络安全管理

71

系统安全管理

72

恶意代码防范管理

73

密码管理

74

变更管理

75

备份与恢复管理

76

安全事件处置

77

应急预案管理

6.2安全问题风险评估

表6-2信息系统安全问题风险分析表

问题

编号

安全层面

问题描述

关联资产

关联威胁

危害分析

结果

风险等级

6.3等级测评结论

7问题处置建议

附录A等级测评结果记录

A.1物理安全

测评对象

安全控制点

测评指标

结果记录

符合程度

…

物理位置的选择

…

…

…

…

…

…

物理访问控制

…

…

…

…

…

…

…

…

…

…

…

…

A.2网络安全

A.3主机安全

A.4应用安全

A.5数据安全及备份恢复

A.6安全管理制度

A.7安全管理机构

A.8人员安全管理

A.9系统建设管理

A.10系统运维管理

A.11××××(特殊指标安全层面)

A.12验证测试

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- 等级 保护 测评 报告

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

对中国城市家庭的教育投资行为的理论和实证研究.docx

对中国城市家庭的教育投资行为的理论和实证研究.docx