ER3100VPN配置指导.docx

ER3100VPN配置指导.docx

- 文档编号:30463307

- 上传时间:2023-08-15

- 格式:DOCX

- 页数:53

- 大小:1.06MB

ER3100VPN配置指导.docx

《ER3100VPN配置指导.docx》由会员分享,可在线阅读,更多相关《ER3100VPN配置指导.docx(53页珍藏版)》请在冰豆网上搜索。

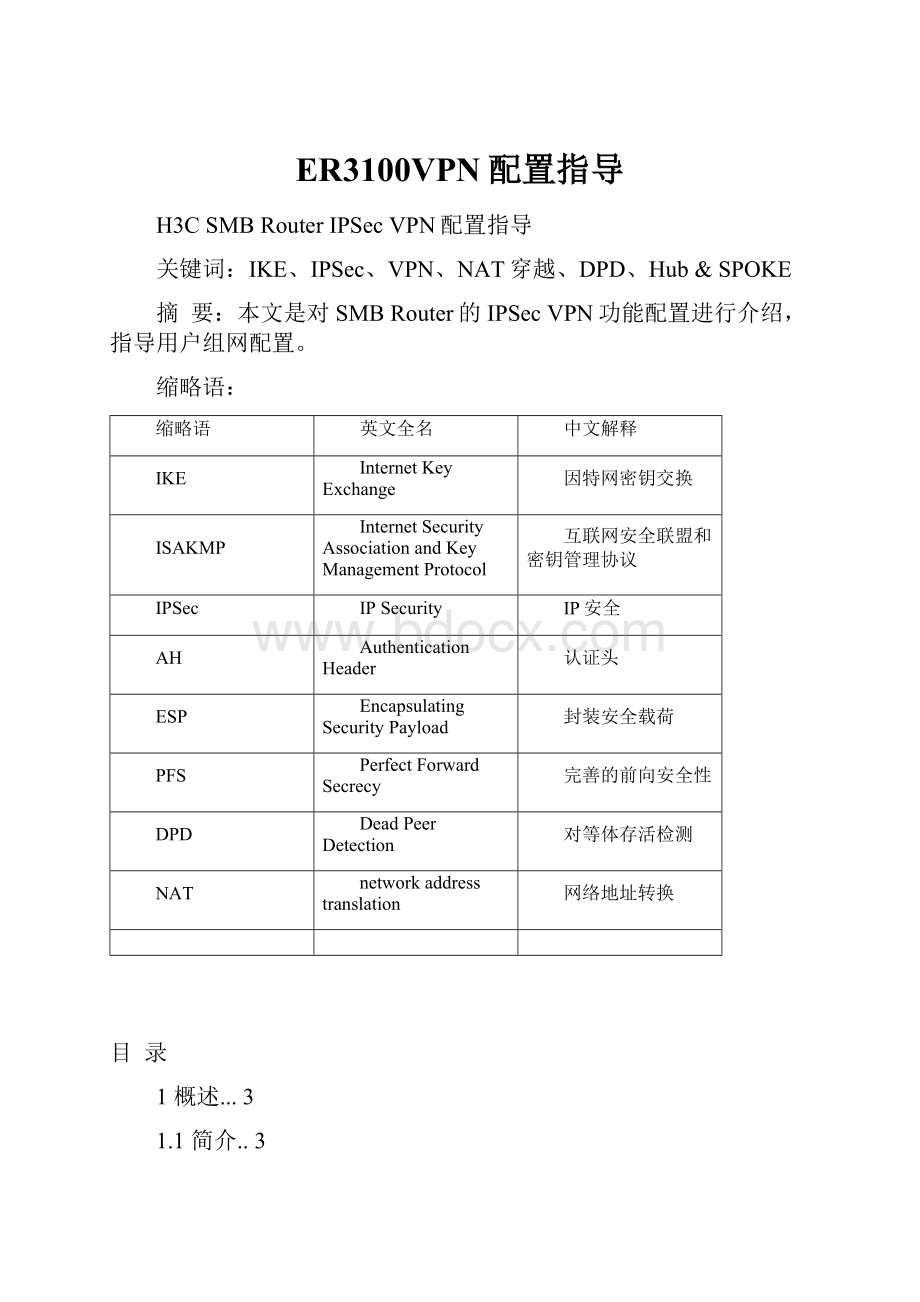

ER3100VPN配置指导

H3CSMBRouterIPSecVPN配置指导

关键词:

IKE、IPSec、VPN、NAT穿越、DPD、Hub&SPOKE

摘 要:

本文是对SMBRouter的IPSecVPN功能配置进行介绍,指导用户组网配置。

缩略语:

缩略语

英文全名

中文解释

IKE

InternetKeyExchange

因特网密钥交换

ISAKMP

InternetSecurityAssociationandKeyManagementProtocol

互联网安全联盟和密钥管理协议

IPSec

IPSecurity

IP安全

AH

AuthenticationHeader

认证头

ESP

EncapsulatingSecurityPayload

封装安全载荷

PFS

PerfectForwardSecrecy

完善的前向安全性

DPD

DeadPeerDetection

对等体存活检测

NAT

networkaddresstranslation

网络地址转换

目 录

1概述...3

1.1简介..3

1.2基本概念..3

1.2.1安全联盟..3

1.2.2IPSec封装模式..4

1.2.3验证算法..4

1.2.4加密算法..4

1.2.5协商方式..4

1.2.6IKEDPD.5

1.3IPSec配置指导..5

1.3.1配置思路..5

1.3.2配置指导..5

2一对一IPSecVPN典型配置案例...7

2.1.1组网需求..7

2.1.2组网图..7

2.1.3配置步骤..7

3Hub&SpokeVPN典型配置案例...11

3.1.1组网需求..11

3.1.2组网图..11

3.1.3设置步骤..12

4WINXP的IPSecVPN典型配置案例...16

4.1.1组网需求..16

4.1.2组网图..16

4.1.3配置步骤..17

4.1.4测试..45

5常见问题解答(FAQ)...46

5.1VPN隧道数据不通,如何处理..46

5.2若VPN组网中存在NAT设备,双方如何配置..46

5.3双WAN手动均衡时的路由问题..46

5.4策略路由的问题..47

5.5碰到问题时的处理方法..47

1 概述

1.1 简介

H3CSMB系列路由器是主要定位于中小企业市场、政府、网吧等环境的网络路由器,包括ER3000系列、ER5000系列、ICG1000系列等多个产品型号。

下文中将使用名称SMBRouter来统一指代这些产品。

本文是SMBRouter产品上IPSecVPN的配置指导,涉及到IKE和IPSec各项参数的配置、注意事项以及与对端设备对接时的配置方案,此配置指导适用于H3CSMB系列路由器。

本文介绍的IPSecVPN特性配置适用于SMBRouter多个产品版本,具体版本包括:

ICG1000V100R006、ICG1800V100R004、ER3200V201R004、ER3100V201R004、ER5200V201R003、ER5100V201R003、ER3260V201R003。

请注意版本号R后面的数字,不小于所列版本号的产品均可以参考此文。

小于所列版本号的产品属于IPSec特性的旧版本,其配置方式有所不同,相对比较简单,此处不再详述。

1.2 基本概念

IPSec(IPsecurity)协议族是Internet工程专门小组IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全功能。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

1.2.1 安全联盟

IPSec在两个端点之间提供安全通信,端点被称为IPSec对等体(Peer)。

IPSec能够允许系统、网络的用户或管理员控制对等体间安全服务的粒度。

例如,某个组织的安全策略可能规定来自特定子网的数据流应同时使用AH和ESP进行保护,并使用3DES(TripleDataEncryptionStandard,三重数据加密标准)进行加密;另一方面,策略可能规定来自另一个站点的数据流只使用ESP保护,并仅使用DES加密。

通过安全联盟(SecurityAssociation,以下简称SA),IPSec能够对不同的数据流提供不同级别的安全保护。

● 安全联盟SA是IPSec的基础,也是IPSec的本质。

SA是通信对等体间对某些要素的约定,例如:

使用哪种协议(AH、ESP还是两者结合使用)、协议的操作模式(传输模式和隧道模式)、加密算法(DES和3DES)、特定流中保护数据的共享密钥以及SA的生存周期等。

● 安全联盟是单向的,在两个对等体之间的双向通信,最少需要两个安全联盟来分别对两个方向的数据流进行安全保护。

同时,如果希望同时使用AH和ESP来保护对等体间的数据流,则分别需要两个SA,一个用于AH,另一个用于ESP。

● 安全联盟由一个三元组来唯一标识,这个三元组包括SPI(SecurityParameterIndex,安全参数索引)、目的IP地址、安全协议号(AH或ESP)。

SPI是为唯一标识SA而生成的一个32比特的数值,它在AH和ESP头中传输。

● 安全联盟具有生存周期。

生存周期的计算包括两种方式:

以时间为限制和以流量为限制,SMBRouter支持以时间为限制。

1.2.2 IPSec封装模式

IPSec协议有两种报文封装模式:

传输模式(transport)和隧道模式(tunnel)。

● 在传输模式下,AH或ESP被插入到IP报文头之后但在所有传输层协议之前,或所有其他IPSec协议之前。

● 在隧道模式下,AH或ESP插在原始IP报文头之前,另外生成一个新的报文头放到AH或ESP之前。

从安全性来讲,隧道模式优于传输模式。

它可以完全地对原始IP数据报进行验证和加密;此外,可以使用IPSec对等体的IP地址来隐藏客户机的IP地址。

从性能来讲,隧道模式比传输模式占用更多带宽,因为它有一个额外的IP头。

传输模式适用于主机直接访问设备时之间的加密传输;而隧道模式则适用于更普遍的VPN应用。

SMBRouter只支持隧道模式,可适用于企业的IPSecVPN组网。

1.2.3 验证算法

AH和ESP都能够对IP报文的完整性进行验证,以判别报文在传输过程中是否被篡改。

验证算法(authentication-algorithm)的实现主要是通过杂凑函数。

杂凑函数是一种能够接受任意长的消息输入,并产生固定长度输出的算法,该输出称为消息摘要。

IPSec对等体进行摘要计算,如果两个摘要是相同的,则表示报文是完整未经篡改的。

一般来说,IPSec使用两种验证算法:

● MD5:

MD5通过输入任意长度的消息,产生128bit的消息摘要。

● SHA-1:

SHA-1通过输入长度小于2的64次方比特的消息,产生160bit的消息摘要。

SHA-1的摘要长于MD5,因而是更安全的。

1.2.4 加密算法

ESP能够对IP报文内容进行加密保护,防止报文内容在传输过程中被窥探。

加密算法(encryption-algorithm)实现主要通过对称密钥系统,它使用相同的密钥对数据进行加密和解密。

SMBRouter实现了三种加密算法:

● DES(DataEncryptionStandard):

使用56bit的密钥对每个64bit的明文块进行加密。

● 3DES(TripleDES):

使用三个56bit的DES密钥(共168bit密钥)对明文进行加密。

● AES(AdvancedEncryptionStandard):

SMBRouter实现了128bit、192bit和256bit密钥长度的AES算法。

1.2.5 协商方式

有两种协商方式可以建立安全联盟:

手工方式(manual)和IKE协商(ISAKMP)。

前者配置比较复杂,创建安全联盟所需的全部信息都必须手工配置,而且IPSec的一些高级特性(例如定时更新密钥)不被支持,但优点是可以不依赖IKE而单独实现IPSec功能;后者则相对比较简单,只需要配置好IKE协商安全策略的信息,由IKE自动协商来创建和维护安全联盟。

当与之进行通信的对等体设备数量较少时,或是在小型静态环境中,手工配置安全联盟是可行的。

对于中、大型的动态网络环境中,推荐使用IKE协商建立安全联盟。

1.2.6 IKEDPD

IKEDPD(DeadPeerDetection)是IPSec/IKE安全隧道对端状态探测功能。

DPD具有产生数据流量小、检测及时、隧道恢复快的优点,DPD功能可以有效地避免对端掉线而出现的加密黑洞,提高了IPSec协议的健壮性。

该功能符合RFC3706定义,在对接中可以确保互相兼容。

对IKE方式对接的IPSecVPN隧道,建议双方都开启DPD功能。

DPD的运行机制中分为发送端和接收端。

在发送端,当启动了DPD功能以后,当触发DPD向对端发送DPD请求时,本端等待应答报文。

接收端在收到DPD查询请求报文后,应该立即发送响应报文。

按照触发DPD查询的方式分为按需型(on-demand)和周期型(Period)。

SMBRouter上DPD功能是按需型的。

当本端SMBRouter收到对方发来的IPSec数据报文时,认为对方工作正常而不会发送DPD查询。

如果在DPD周期(intervaltime)没有收到对方的IPSec数据报文,则会开始发送DPD查询。

DPD查询发送后,DPD超时时间(time-out)定时器开始计时,本端还是按照发送周期不断发送查询。

在超过定时器设定的时间结束之前,如果所有的查询都收不到正确回应则认为对方断线,删除ISAKMPSA和相应的IPSecSA,安全隧道同样会被删除。

当有符合安全策略的报文需要发送时,会重新触发设备协商建立安全联盟。

1.3 IPSec配置指导

1.3.1 配置思路

通过IPSec在对等体之间(此处是指路由器及其对端)能够对不同的数据流实施不同的安全保护(验证、加密或两者同时使用)。

● 数据流的区分通过支持路由的IPSec虚接口和配置静态路由来进行;

● 安全保护所用到的安全协议、验证算法和加密算法、协商模式等通过配置IKE安全提议来进行;

● 数据流和安全提议的关联(即定义对何种数据流实施何种保护)、SA的协商方式、对等体IP地址的设置(即保护路径的起/终点)、所需要的密钥和SA的生存周期等通过配置安全策略来进行;

● 最后,通过路由设置将数据导入实施安全策略的IPSec虚接口即完成了IPSec的配置。

1.3.2 配置指导

SMBRouter上的IPSec配置请参照下列指导完成:

1.配置IPSec虚接口

2.定义IPSec安全提议

● 创建安全提议

● 选择安全协议(AH、ESP、AH+ESP)

● 选择安全算法(验证算法和加密算法)

3.创建IPSec安全策略(手工创建安全策略或用IKE创建安全策略)

(1) 手工创建安全策略

● 在安全策略中引用IPSec安全提议

● 在安全策略中定义访问控制列表

● 配置隧道对端地址和使用的IPSec虚接口

● 配置安全联盟的SPI

● 配置安全联盟使用的算法密钥

(2) 用IKE创建安全策略

● 定义IKE安全提议

● 定义IKE对等体,配置对端地址、IKE协商方式、预共享密钥、生命周期等参数,引用IKE安全提议。

● 在安全策略中引用IKE对等体

● 在安全策略中定义访问控制列表

● 配置协商时使用的PFS特性

● 配置协商时安全策略使用的生命周期

4.配置IPSec虚接口上的路由

2 一对一IPSecVPN典型配置案例

一对一IPSecVPN组网主要面向部分小型的分支机构。

每个分支机构只与总部建立VPN隧道进行通信。

分支用户对于网络的链路要求不高,普通的ADSL线路即可满足要求;当然,用户也可以通过LAN接入。

对于总部网关部分,可以只考虑使用单台的网关设备来进行汇接,为满足各个分支网关的接入,总部网关使用静态IP配置。

分支的网关采用静态或动态申请的IP地址与总部网关建立VPN链接。

另外,建议双方开启DPD功能,能有效监测链路状态,确保VPN的实时连通。

2.1.1 组网需求

在RouterA(采用ICG1000)和RouterB(采用ICG1000)之间建立一个安全隧道,对客户分支机构A所在的子网(192.168.1.0/24)与客户分支机构B所在的子网(172.16.1.0/24)之间的数据流进行安全保护。

安全协议采用ESP协议,加密算法采用3DES,认证算法采用SHA1。

2.1.2 组网图

图1组网示意图

2.1.3 配置步骤

1.设置RouterA

(1) 设置虚接口

VPN→VNP设置→虚接口

选择一个虚接口名称和与其相应的WAN口绑定,单击<增加>按钮。

图2配置虚接口

(2) 设置IKE安全提议

VPN→VNP设置→IKE安全提议

输入安全提议名称,并设置验证算法和加密算法分别为SHA1、3DES,单击<增加>按钮。

图3配置IKE安全提议

(3) 设置IKE对等体

VPN→VNP设置→IKE对等体

输入对等体名称,选择对应的虚接口ipsec1。

在“对端地址”文本框中输入RouterB的IP地址,并选择已创建的安全提议等信息,单击<增加>按钮。

当两端设备之间存在NAT设备时,相关配置请参见FAQ中“5.2 若VPN组网中存在NAT设备,双方如何配置”的说明。

图4设置IKE对等体

(4) 设置IPSec安全提议

VPN→VNP设置→IPSec安全提议

输入安全提议名称,选择安全协议类型为ESP,并设置验证算法和加密算法分别为SHA1、3DES,单击<增加>按钮。

图5配置IPSec安全提议

(5) 设置IPSec安全策略

VPN→VNP设置→IPSec安全策略

输入安全策略名称,在“本地子网IP/掩码”和“对端子网/IP掩码”文本框中分别输入客户分支机构A和B所处的子网信息,并选择协商类型为“IKE协商”、对等体为“IKE-d1”、安全提议为“IPSEC-PRO”,单击<增加>按钮。

图6配置IPSec安全策略

(6) 设置路由

需要为经过IPSecVPN隧道处理的报文设置路由,才能使隧道两端互通。

一般情况下,只需要为隧道报文配置静态路由即可。

配置静态路由时,指定目的地址网段后不需要指定下一跳地址,直接配置使用正确的IPSec虚接口即可。

高级设置→路由设置→静态路由

图7配置静态路由

2.设置RouterB

在对端RouterB上,IPSecVPN的配置与RouterA是相互对应的。

如果对端也是使用ICG1000,则除了对等体的对端地址以及安全策略中的本地子网、对端子网、本端ID、对端ID需要对应修改,其他的设置均相似。

3 Hub&SpokeVPN典型配置案例

Hub&Spoke网络拓扑类型VPN是一种星型的VPN网络模型。

该模型中存在一个中心节点即Hub,所有其它分支节点即Spoke只与Hub协商建立IPSec隧道。

因此,每一个子网的网关仅需要配置到Hub的连接参数。

对于一个具有N个子网的网络拓扑,只需要协商建立N个VPN隧道。

各个分支节点Spoke之间通过Hub对流量的转发实现互相通信,并且不需要增加建立VPN隧道。

Hub作为终结隧道的头端设备,不仅需要完成与各个分支Spoke的VPN建立维护,还需要完成数据在不同隧道间的转发。

Hub&SpokeVPN的优点是:

对分支Spoke路由器的要求低,只需要其维护一条IPSec隧道;减化配置的复杂性,增加一个分支点只会增加一条隧道;只有中心Hub需要静态IP配置,其他分支可以不再申请使用静态IP。

当然,这种VPN的缺点也显而易见:

VPN的性能和可靠性过于依赖中心端Hub;当分支都使用动态地址时,只能由分支Spoke来初始建立IPSec隧道。

3.1.1 组网需求

在Hub&SpokeVPN组网方案中,SMBRouter既可以充当分支Spoke,也可以作为中心Hub使用。

由于不同Spoke之间的子网要求互通,在隧道的访问控制表定义上可以尽可能放宽,使用any地址方式配置可以确保网络中增加Spoke时隧道配置不需要变动。

然后通过将其他Spoke子网的路由指向隧道的IPSec虚接口,本子网可以通过一条隧道访问其他Spoke的子网。

中心Hub上只需要为各个Spoke的子网配置对应隧道虚接口的路由,就能完成各个隧道之间报文的转发。

各个Spoke使用动态上网方式,中心Hub上可以配置any地址的对等体来处理。

当组网有变化时,配置的修改也简化了,只需要针对性地增加或减少的Spoke子网,增加或减少对应的路由即可。

3.1.2 组网图

图8组网示意图

3.1.3 设置步骤

1.设置Spoke

(1) 设置虚接口

VPN→VNP设置→虚接口

选择一个虚接口名称和与其相应的WAN口绑定,单击<增加>按钮。

图9配置虚接口

(2) 设置IKE安全提议

VPN→VNP设置→IKE安全提议

输入安全提议名称,并设置验证算法和加密算法分别为SHA1、3DES,单击<增加>按钮。

图10配置IKE安全提议

(3) 设置IKE对等体

VPN→VNP设置→IKE对等体

图11设置IKE对等体

(4) 设置IPSec安全提议

VPN→VNP设置→IPSec安全提议

输入安全提议名称,选择安全协议类型为ESP,并设置验证算法和加密算法分别为SHA1、3DES,单击<增加>按钮。

图12配置IPSec安全提议

(5) 设置IPSec安全策略

VPN→VNP设置→IPSec安全策略

Spoke的安全策略配置如下,不同的Spoke只需要修改本地子网地址。

图13设置安全策略

(6) 设置路由

高级设置→路由设置→静态路由

在Spoke上为VPN对端子网配置指向IPSec虚接口静态路由。

图14设置路由

2.设置Hub

在Hub路由器上的配置和在Spoke上的配置基本类似(虚接口、IKE和IPSec安全提议的设置均一样,差别在于对等体和安全策略的配置),设置如下。

(1) 设置对等体

图15设置对等体

(2) 设置安全策略

在Hub路由器上为每个连接Spoke的VPN隧道配置安全策略。

本地子网和对端子网都使用宽范围的any地址(0.0.0.0/0),其他的配置与Spoke对应。

Hub上的配置如同一个模板,只用一条安全策略就能够匹配多个Spoke的VPN隧道配置,协商建立针对不同子网的安全联盟SA。

图16设置安全策略

(3) 设置路由

为不同的Spoke子网指定IPSec虚接口静态路由,这样Spoke可以与Hub建立VPN通信,不同Spoke的子网之间也可以通过VPN由Hub进行转发实现互相通信。

当网络拓扑和地址规划有变动时,只用修改路由就很方便完成了配置调整。

如果子网的IP规划有序,此处可以直接使用192.168.0.0/255.255.0.0的一条路由即可满足配置。

图17设置路由

4 WINXP的IPSecVPN典型配置案例

如果您出差在外而又希望安全连接到企业局域网,那么您可以通过IPSecVPNClient和SMBRouter对接建立VPN隧道来实现安全通信。

微软已经将IPSecVPNClient集成进WINXP和WIN2000操作系统中,您需要对它进行相关配置即可。

4.1.1 组网需求

在SMBRouter和WINXP之间建立一个安全隧道,对客户分支机构所在的子网(192.168.0.0/24)与个人电脑WINXP之间的数据流进行安全保护。

IPSEC安全提议采用ESP协议,ESP验证算法采用MD5,ESP加密算法采用3DES。

4.1.2 组网图

图18组网示意图

Router的WANIP:

172.16.0.4/255.255.255.0,LANIP是192.168.0.1/255.255.255.0。

WINXP的IP:

172.16.0.100/255.255.255.0,默认网关指向172.16.0.1。

4.1.3 配置步骤

1.设置Router

(1) 设置虚接口

VPN→VNP设置→虚接口

选择一个虚接口名称和与其相应的WAN口绑定,单击<增加>按钮。

图19配置虚接口

(2) 设置IKE安全提议

VPN→VNP设置→IKE安全提议

输入安全提议名称,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

图20配置IKE安全提议

(3) 设置IKE对等体

VPN→VNP设置→IKE对等体

输入对等体名称“vpn1”,选择对应的虚接口ipsec0。

在“对端地址”文本框中输入WINXP的IP地址,并选择已创建的安全提议vpn1,输入预共享密钥:

“123456”,单击<增加>按钮。

当两端设备之间存在NAT设备时,相关配置请参见FAQ中“5.2 若VPN组网中存在NAT设备,双方如何配置”的说明。

图21设置IKE对等体

(4) 设置IPSec安全提议

VPN→VNP设置→IPSec安全提议

输入安全提议名称,选择安全协议类型为ESP,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

图22配置IPSec安全提议

(5) 设置IPSec安全策略

VPN→VNP设置→IPSec安全策略

启用IPSec功能,输入安全策略名称,在“本地子网IP/掩码”和“对端子网/IP掩码”文本框中分别输入公司内网和WINXP所处的网络信息,并选择协商类型为“IKE协商”、对等体为“vpn1”、安全提议

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- ER3100VPN 配置 指导

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

《贝的故事》教案4.docx

《贝的故事》教案4.docx