网络工程师案例分析报告.docx

网络工程师案例分析报告.docx

- 文档编号:28838701

- 上传时间:2023-07-20

- 格式:DOCX

- 页数:25

- 大小:608.57KB

网络工程师案例分析报告.docx

《网络工程师案例分析报告.docx》由会员分享,可在线阅读,更多相关《网络工程师案例分析报告.docx(25页珍藏版)》请在冰豆网上搜索。

网络工程师案例分析报告

13.2 强化练习

以下列举了历年网络工程师考试中出题频率较高的试题类型,分别是涉及到网络系统分析与设计类、应用服务器、网络设备配置(路由器、交换机)、网络安全等考点。

试题一(共15分) 阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏。

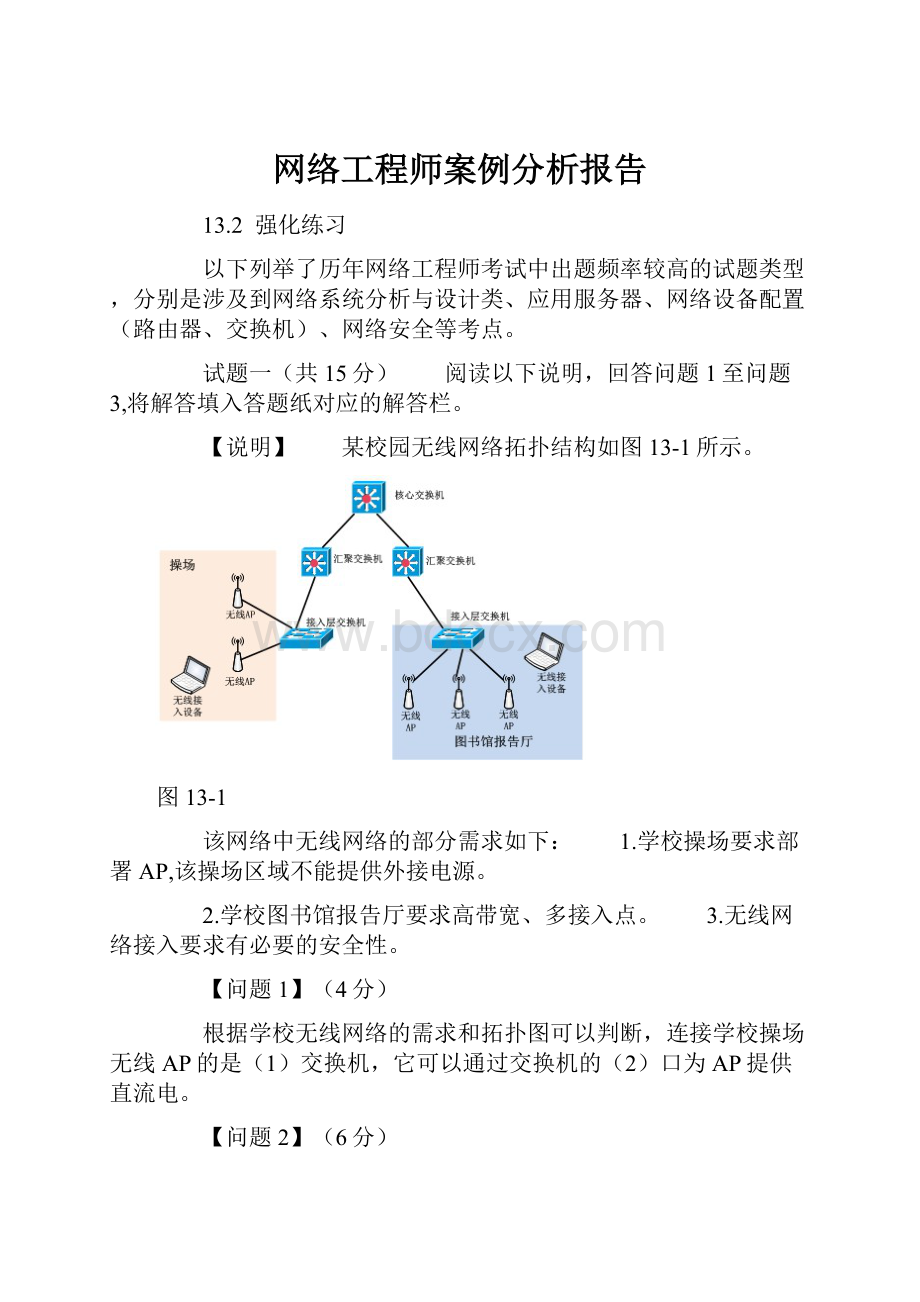

【说明】 某校园无线网络拓扑结构如图13-1所示。

图13-1

该网络中无线网络的部分需求如下:

1.学校操场要求部署AP,该操场区域不能提供外接电源。

2.学校图书馆报告厅要求高带宽、多接入点。

3.无线网络接入要求有必要的安全性。

【问题1】(4分)

根据学校无线网络的需求和拓扑图可以判断,连接学校操场无线AP的是

(1)交换机,它可以通过交换机的

(2)口为AP提供直流电。

【问题2】(6分)

1.根据需求在图书馆报告厅安装无线AP,如果采用符合IEEE802.11b规的AP,理论上可以提供(3)Mb/s的传输速率;如果采用符合IEEE802.11g规的AP,理论上可以提供最高(4)Mb/s的传输速率。

如果采用符合(5)规的AP,由于将MIMO技术和(6)调制技术结合在一起,理论上最高可以提供600Mbps的传输速率。

(5)备选答案 A.IEEE802.11a B.IEEE802.11e C.IEEE802.11i D.IEEE802.11n

(6)备选答案 A.BFSK B.QAM C.OFDM D.MFSK

2.图书馆报告厅需要部署10台无线AP,在配置过程中发现信号相互干扰严重,这时应调整无线AP的(7)设置,用户在该报告厅应选择(8),接入不同的无线AP.

(7)~(8)备选答案 A.频道 B.功率 C.加密模式 D.操作模式 E.SSID

【问题3】(5分)

若在学校一个专项实验室配置无线AP,为了保证只允许实验室的PC机接入该无线AP,可以在该无线AP上设置不广播(9),对客户端的(10)地址进行过滤,同时为保证安全性,应采用加密措施。

无线网络加密主要有三种方式:

(11)、WPA/WPA2、WPA-PSK/WPA2-PSK.在这三种模式中,安全性最好的是(12),其加密过程采用了TKIP和(13)算法。

(13)备选答案 A.AES B.DES C.IDEA D.RSA

试题二(共15分)

阅读下列说明,回答问题1至问题5,将解答填入答题纸对应的解答栏。

【说明】

网络拓扑结构如图13-2所示。

图13-2

【问题1】(4分)

网络A的WWW服务器上建立了一个Web站点,对应的域名是www.abc.edu<.abc.edu>.DNS服务器1上安装WindowsServer2003操作系统并启用DNS服务。

为了解析WWW服务器的域名,在图13-3所示的对话框中,新建一个区域的名称是

(1);在图13-4所示的对话框中,添加的对应的主机"名称"为

(2)。

图13-3

图13-4

【问题2】(3分)

在DNS系统中反向查询(ReverseQuery)的功能是(3)。

为了实现网络A中WWW服务器的反向查询,在图13-5和13-6中进行配置,其中网络ID应填写为(4)。

主机名应填写为(5)。

图13-5

图13-6

【问题3】(3分)

DNS服务器1负责本网络区域的域名解析,对于非本网络的域名,可以通过设置"转发器",将自己无法解析的名称转到网络C中的DNS服务器2进行解析。

设置步骤:

首先在"DNS管理器"中选中DNS服务器,单击鼠标右键,选择"属性"对话框中的"转发器"选项卡,在弹出的如图13-7所示的对话框中应如何配置

图13-7

【问题4】(2分)

网络C的WindowsServer2003Server服务器上配置了DNS服务,在该服务器上两次使用nslookup命令得到的结果如图13-8所示,由结果可知,该DNS服务器(6)。

图13-8

(6)的备选答案:

A.启用了循环功能 B.停用了循环功能 C.停用了递归功能 D.启用了递归功能

【问题5】(3分)

在网络B中,除PC5计算机以外,其它的计算机都能访问网络A的WWW服务器,而PC5计算机与网络B部的其它PC机器都是连通的。

分别在PC5和PC6上执行命令ipconfig,结果信息如图13-9和图13-10所示:

图13-9

图13-10

请问PC5的故障原因是什么如何解决

试题三(共15分)

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏。

【说明】

某公司总部和分支机构的网络配置如图13-11所示。

在路由器R1和R2上配置IPSec

安全策略,实现分支机构和总部的安全通信。

图13-11

【问题1】(4分)

图13-12中(a)、(b)、(c)、(d)为不同类型IPSec数据包的示意图,其中

(1)和

(2)工作在隧道模式;(3)和(4)支持报文加密。

图13-12

【问题2】(4分)

下面的命令在路由器R1中建立IKE策略,请补充完成命令或说明命令的含义。

R1(config)#cryptoisakmppolicy110 进入ISAKMP配置模式

R1(config-isakmp)#encryptiondes(5)

R1(config-isakmp)# (6)采用MD5散列算法

R1(config-isakmp)#authenticationpre-share (7)

R1(config-isakmp)#group1

R1(config-isakmp)#lifetime (8)安全关联生存期为1天

【问题3】(4分)

R2与R1之间采用预共享密钥"12345678"建立IPSec安全关联,请完成下面配置命令。

R1(config)#cryptisakmpkey12345678address (9)

R2(config)#cryptisakmpkey12345678address (10)

【问题4】(3分)

完成以下ACL配置,实现总部主机10.0.1.3和分支机构主机10.0.2.3的通信。

R1(config)#access-list110permitiphost (11) host (12) R2(config)#access-list110permitiphost (13) host10.0.1.3

试题四(共15分)

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏。

【说明】

某公司通过PIX防火墙接入Internet,网络拓扑如图13-13所示。

图13-13

在防火墙上利用show命令杳询当前配置信息如下:

PIX#showconfig

…

nameifeth0outsidesecurity0

nameifethlinsidesecurity100

nameifeth2dmzsecurity40

…

fixupprotocolftp21

(1)

fixupprotocolhttp80

ipaddressoutside61.144.51.42255.255.255.248

ipaddressinside192.168.0.1255.255.255.0

ipaddressdmz10.10.0.1255.255.255.0

…

global(outside)161.144.51.46

nat(inside)10.0.0.00.0.0.000

…

routeoutside0.0.0.00.0.0.061.144.51.451

(2)

…

【问题1】(4分) 解释

(1)、

(2)处画线语句的含义。

【问题2】(6分) 根据配置信息,填写表13-1.

表13-1

【问题3】(2分)

根据所显示的配置信息,由inside域发往Internet的IP分组,在到达路由器R1时的源IP地址是(7)。

【问题4】(3分)

如果需要在dmz域的服务器(IP地址为10.10.0.100)对Internet用户提供Web服务(对外公开IP地址为61.144.51.43),请补充完成下列配置命令。

PIX(config)#static(dmz,outside)(8)(9)

PIX(config)#conduitpermittcphost(10)eqwwwany

试题五(共15分)

阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏。

【说明】 在大型网络中,通常采用DHCP完成基本网络配置会更有效率。

【问题1】(1分)

在Linux系统中,DHCP服务默认的配置文件为

(1)。

(1)备选答案:

A./etc/dhcpd.conf B./etc/dhcpd.config C./etc/dhcp.conf D./etc/dhcp.config

【问题2】(共4分)

管理员可以在命令行通过

(2)命令启动DHCP服务;通过(3)命令停止DHCP服务。

(2)、(3)备选答案:

A.servicedhcpdstart B.servicedhcpdup C.servicedhcpdstop D.servicedhcpddown

【问题3】(10分)

在Linux系统中配置DHCP服务器,该服务器配置文件的部分容如下:

subnet192.168.1.0netmask255.255.255.0{

optionrouters192.168.1.254;

optionsubnet-mask255.255.255.0;

optionbroadcast-address192.168.1.255;

optiondomain-name-servers192.168.1.3;

range192.168.1.100 192.168.1.200;

default-lease-time21600;

max-lease-time43200;

hostwebserver{

hardwareethernet52:

54:

AB:

34:

5B:

09;

fixed-address192.168.1.100;

}

}

在主机webserver上运行ifconfig命令时显示如图13-14所示,根据DHCP配置,填写空格中缺少的容。

图13-14 ifconfig命令运行结果

该网段的网关IP地址为(7),域名服务器IP地址为(8)。

试题一分析

问题1解析:

根据学校无线网络的需求在学校操场要求部署AP,该操场区域不能提供外接电源,由此可以判断连接学校操场无线AP的是POE(PoweroverEthernet)交换机,是一种可以在以太网

它可以通过交换机的以太口为AP提供直流电。

问题2解析:

IEEE802.11先后提出了以下多个标准,最早的802.11标准只能够达到1~2Mbps的速度,在制订更高速度的标准时,就产生了802.11a和802.11b两个分支,后来又推出了802.11g的新标准,如表13-2所示。

表13-2 无线局域网标准

注:

ISM是指可用于工业、科学、医疗领域的频段;U-NII是a指用于构建国家信息基础的无限制频段。

图书馆报告厅需要部署10台无线AP,在配置过程中发现信号相互干扰严重,这时应调整无线AP的频道设置,用户在该报告厅应选择SSID,接入不同的无线AP.其中SSID为用来标识不同的无线网络信号。

如图13-15所示:

图13-15

问题3解析:

若在学校一个专项实验室配置无线AP,为了保证只允许实验室的PC机接入该无线AP,可以在该无线AP上设置不广播SSID.通常无线AP默认开启SSID广播,在其覆盖围,所有具备无线网卡的计算机都可以查看并连接到该网络,如将其SSID广播禁用,则只有知道正确SSID的计算机才能连接至该无线网络,这样可达到安全限制的目的。

同时对客户端的MAC地址进行过滤,如图13-16所示:

图13-16

单击"添加新条目":

如图13-17

图13-17

无线网络加密主要有三种方式:

WEP、WPA/WPA2、WPA-PSK/WPA2-PSK.在这三种模式中,安全性最好的是WPA-PSK/WPA2-PSK,其加密过程采用了TKIP和AES算法。

如图13-18所示:

图13-18

其中WEP加密是无线加密中最早使用的加密技术,也是目前最常用的,大部分网卡都支持该种加密。

但是后来发现WEP是很不安全的,802.11组织开始着手制定新的安全标准,也就是后来的802.11i协议。

IEEE802.11i规定使用802.1x认证和密钥管理方式,在数据加密方面,定义了TKIP(TemporalKeyIntegrityProtocol)、CCMP(Counter-Mode/CBC-MACProtocol)和WRAP(WirelessRobustAuthenticatedProtocol)三种加密机制。

其中TKIP采用WEP机制里的RC4作为核心加密算法,可以通过在现有的设备上升级固件和驱动程序的方法达到提高WLAN安全的目的。

CCMP机制基于AES加密算法和CCM(Counter-Mode/CBC-MAC)认证方式,使得WLAN的安全程度大大提高,是实现RSN的强制性要求。

由于AES对硬件要求比较高,因此,CCMP无法通过在现有设备的基础上进行升级实现。

WRAP机制基于AES加密算法和OCB(OffsetCodebook),是一种可选的加密机制。

试题一参考答案

【问题1】(4分)

(1)PoE或者802.3af

(2)以太或者Ethernet

【问题2】(6分) (3)11 (4)54 (5)D (6)C (7)A (8)E.

【问题3】(5分) (9)SSID (10)MAC (11)WEP (12)WPA-PSK/WPA2-PSK (13)A.

试题二分析

问题1解析:

本题考查的为Windows2003平台下DNS服务器的配置,Windows2003中新建区域,是为了让域名能和指定的IP地址建立起对应关系。

这个时候应该填写其根域名,因此

(1)应该填写abc.edu.根据问题1的要求,要能够正确解析本地Web站点的域名,因此图13-4中添加的主机的名称即空

(2)应该为www.

问题2解析:

DNS的反向查询就是用户用IP地址查询对应的域名。

在图13-5的网络ID中,要以DNS服务器所使用的IP地址前三个部分来设置反向搜索区域。

图13-2中,网络A中的DNS服务器的IP地址是"210.43.16.4",则取用前三个部分就是"210.43.16".因此,(4)填入210.43.16

而主机名填写相应的域名即可,即www.abc.edu<.abc.edu>.

问题3解析:

DNS服务器1负责本网络区域的域名解析,对于非本网络的域名,可以通过设置"转发器",将自己无法解析的名称转到网络C中的DNS服务器2进行解析。

设置步骤:

首先在"DNS管理器"中选中DNS服务器,单击鼠标右键,选择"属性"对话框中的"转发器"选项卡,在选项卡中选中"启用转发器",在IP地址栏输入"51.202.22.18",单击"添加"按钮,然后单击"确定"按钮关闭对话框。

问题4解析:

如图13-8所示,如www.abc.<.abc./>对应于多个IP地址时DNS每次解析的顺序都不同,则表示其启用了循环功能。

问题5解析:

由网络拓扑图可知,PC5和PC6属于同一网段,导致PC5不能正确访问WWW服务器的原因在于的默认网关配置错误,导致数据包到达不了正确的网关,将默认网关IP地址修改为正确网关地址"192.168.0.3"即可。

试题二参考答案

【问题1】(5分)

(1)abc.edu

(2)

【问题2】(3分)(3)用IP地址查询对应的域名(4)210.43.16(5).abc.edu<.abc.edu>

【问题3】(3分) 选中"启用转发器",在IP地址栏输入"51.202.22.18",单击"添加"按钮,然后单击"确定"按钮关闭对话框。

【问题4】(2分) (6)A或启用了循环功能

【问题5】(3分) PC5的默认网关配置错误(2分),将默认网关IP地址修改为"192.168.0.3".

试题三分析

问题1解析:

IPSec有隧道和传送两种工作方式。

在隧道方式中,用户的整个IP数据包被用来计算ESP头,且被加密,ESP头和加密用户数据被封装在一个新的IP数据包中;在传送方式中,只是传输层(如TCP、UDP、ICMP)数据被用来计算ESP头,ESP头和被加密的传输层数据被放置在原IP后面。

当IPSec通信的一端为安全网关时,必须采用隧道方式。

IPsec使用两种协议来提供通信安全――身份验证报头(AH)和封装式安全措施负载(ESP)。

身份验证报头(AH)可对整个数据包(IP报头与数据包中的数据负载)提供身份验证、完整性与抗重播保护。

但是它不提供性,即它不对数据进行加密。

数据可以读取,但是禁止修改。

封装式安全措施负载(ESP)不仅为IP负载提供身份验证、完整性和抗重播保护,还提供性。

传输模式中的ESP不对整个数据包进行签名。

只对IP负载(而不对IP报头)进行保护。

ESP可以独立使用,也可与AH组合使用。

问题2解析:

VPN的基本配置:

配置信息描述:

一端服务器的网络子网为10.0.1.0/24,路由器为172.30.1.2;另一端服务器为10.0.2.0/24,路由器为172.30.2.2.

主要步骤:

1.确定一个预先共享的密钥(密码)(以下例子密码假设为testpwd)

2.为SA协商过程配置IKE.

3.配置IPSec.

(1)配置IKE

CsaiR(config)#cryptoisakmppolicy1 //policy1表示策略1,假如想多配几VPN,可以写成policy2、policy3…

CsaiR(config-isakmp)#group1 //group命令有两个参数值:

1和2.参数值1表示密钥使用768位密钥,参数值2表示密钥使用1024位密钥,显然后一种密钥安全性高,但消耗更多的CPU时间。

在通信比较少时,最好使用group1长度的密钥。

CsaiR(config-isakmp)#authenticationpre-share //告诉路由器要使用预先共享的密码。

CsaiR(config-isakmp)#lifetime3600 //对生成新SA的周期进行调整。

这个值以秒为单位,默认值为86400(24小时)。

值得注意的是两端的路由器都要设置相同的SA周期,否则VPN在正常初始化之后,将会在较短的一个SA周期到达中断。

CsaiR(config)#cryptoisakmpkeytestaddress200.20.25.1 //返回到全局设置模式确定要使用的预先共享密钥和指归VPN另一端路由器IP地址,即目的路由器IP地址。

相应地在另一端路由器配置也和以上命令类似,只不过把IP地址改成100.10.15.1.

(2)配置IPSec

CsaiR(config)#access-list130permitip192.168.1.00.0.0.255172.16.10.00.0.0.255 //在这里使用的访问列表号不能与任何过滤访问列表相同,应该使用不同的访问列表号来标识VPN规则。

CsaiR(config)#cryptoipsectransform-setvpn1ah-md5-hmacesp-desesp-md5-hmac //这里在两端路由器唯一不同的参数是vpn1,这是为这种选项组合所定义的名称。

在两端的路由器上,这个名称可以相同,也可以不同。

以上命令是定义所使用的IPSec参数。

为了加强安全性,要启动验证报头。

由于两个网络都使用私有地址空间,需要通过隧道传输数据,因此还要使用安全封装协议。

最后,还要定义DES作为密码钥加密算法。

CsaiR(config)#cryptomapshortsec60ipsec-isakmp //Map优先级,取值围1~65535,值越小,优先级越高。

参数shortsec是我们给这个配置定义的名称,稍后可以将它与路由器的外部接口建立关联。

CsaiR(config-crypto-map)#setpeer200.20.25.1 //这是标识对方路由器的合法IP地址。

在远程路由器上也要输入类似命令,只是对方路由器地址应该是100.10.15.1.

CsaiR(config-crypto-map)#settransform-setvpn1

CsaiR(config-crypto-map)#matchaddress130 //这两个命令分别标识用于VPN连接的传输设置和访问列表。

CsaiR(config)#interfaces0

CsaiR(config-if)#cryptomapshortsec //将刚才定义的密码图应用到路由器的外部接口。

最后一步保存运行配置,最后测试这个VPN的连接,并且确保通信是按照预期规划进行的。

问题3解析:

详见问题2解析。

问题4解析:

详见问题2解析。

试题三参考答案

【问题1】(4分,各1分)

(1)

(2)c、d(顺序可交换)(3)(4)b、d(顺序可交换)

【问题2】(4分,各1分)(5)加密算法为DES (6)hashmd5 (7)认证采用预共享密钥

(8)86400

【问题3】(4分,各2分)(9)172.30.2.2 (10)172.30.1.2

【问题4】(3分,各1分)(11)10.0.1.3 (12)10.0.2.3 (13)10.0.2.3

试题四分析

问题1解析:

fixup命令作用是启用,禁止,改变一个服务或协议通过pix防火墙,由fixup命令指定的端口是PIX防火墙要侦听的服务。

见下面例子:

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- 网络工程师 案例 分析 报告

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

#2机组现场施工用电布置措施.docx

#2机组现场施工用电布置措施.docx