计算机基础知识第二章资料.docx

计算机基础知识第二章资料.docx

- 文档编号:27598644

- 上传时间:2023-07-03

- 格式:DOCX

- 页数:23

- 大小:27.70KB

计算机基础知识第二章资料.docx

《计算机基础知识第二章资料.docx》由会员分享,可在线阅读,更多相关《计算机基础知识第二章资料.docx(23页珍藏版)》请在冰豆网上搜索。

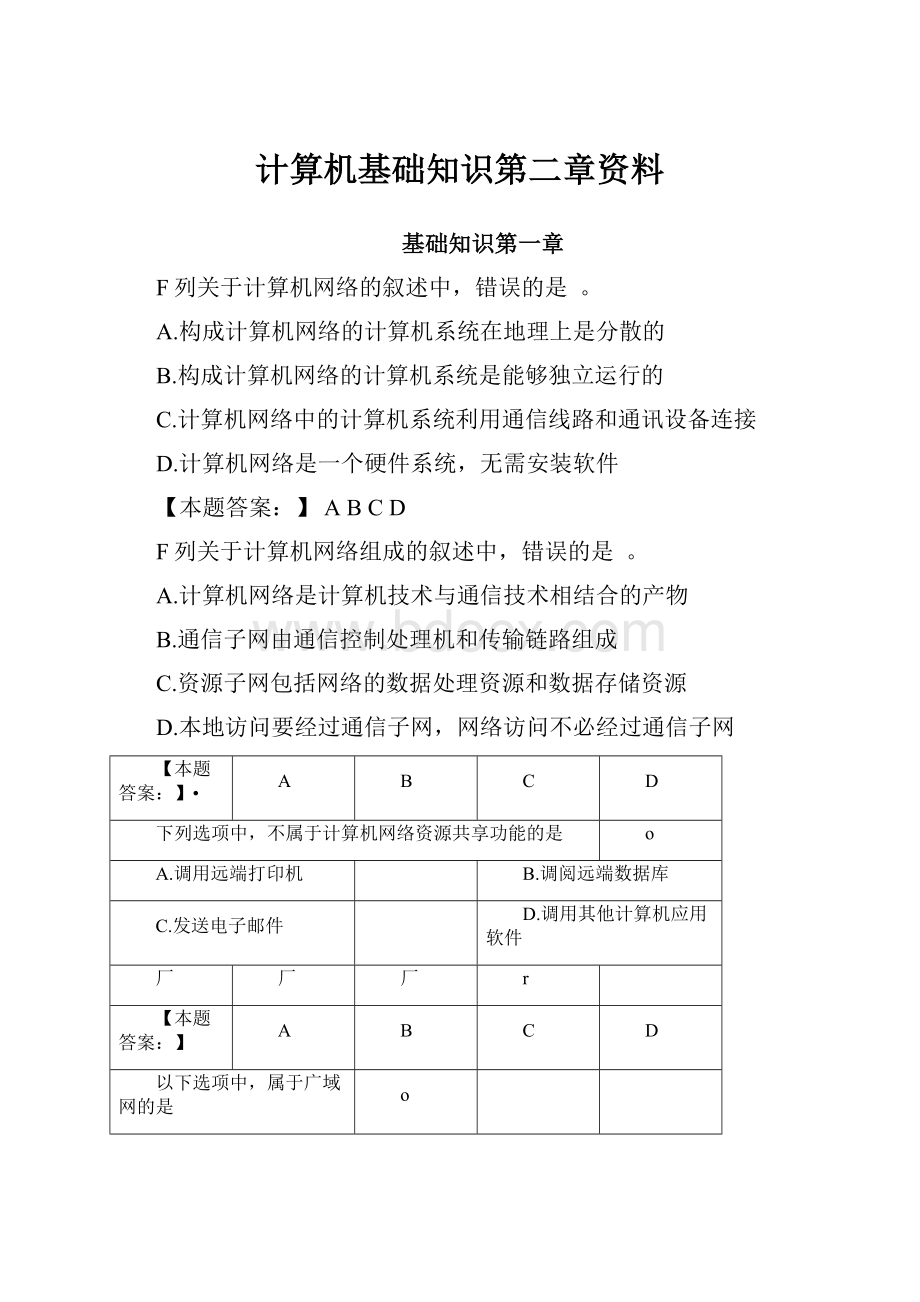

计算机基础知识第二章资料

基础知识第一章

F列关于计算机网络的叙述中,错误的是。

A.构成计算机网络的计算机系统在地理上是分散的

B.构成计算机网络的计算机系统是能够独立运行的

C.计算机网络中的计算机系统利用通信线路和通讯设备连接

D.计算机网络是一个硬件系统,无需安装软件

【本题答案:

】ABCD

F列关于计算机网络组成的叙述中,错误的是。

A.计算机网络是计算机技术与通信技术相结合的产物

B.通信子网由通信控制处理机和传输链路组成

C.资源子网包括网络的数据处理资源和数据存储资源

D.本地访问要经过通信子网,网络访问不必经过通信子网

【本题答案:

】•

A

B

C

D

下列选项中,不属于计算机网络资源共享功能的是

o

A.调用远端打印机

B.调阅远端数据库

C.发送电子邮件

D.调用其他计算机应用软件

厂

厂

厂

r

【本题答案:

】

A

B

C

D

以下选项中,属于广域网的是

o

A.宿舍网

B.国家网

C.校园网

D.楼宇网

V

r

r

c

【本题答案:

】

A

B

C

D

下列关于计算机网络协议的叙述中,

错误的是

o

A.网络协议是计算机网络中互相通信的对等实体间交换信息时所必须遵守的规则的集合

B.网络协议主要由语言、语法、载体三要素构成

C.网络协议属于计算机网络软件系统

D.网络协议是网络软件系统中最重要、最核心的部分

厂

r*

r*

c

【本题答案:

】

A

B

C

D

F列关于网络分层的叙述中,错误的是

A.在应用层上进行实通信

B.网络划分为多个不同的功能层

C.同等层之间的通信规则是该层使用的协议

D.同一计算机的不同功能层之间的通信规则称为接口

【本题答案:

】•

A「

B

r

C厂

D

OSI参考模型根据网络通信的功能要求,

把通信过程分为

层。

A.4

B.5

C.

6

D.7

【本题答案:

】「

A厂

B

r

c

C

D

以下选项中,不属于

OSI参考模型分层的是

o

A.物理层

B.网络接口层

C.数据链路层D.网络层

厂

r

r

r

【本题答案:

】

A

B

C

D

下列OSI参考模型分层中,取咼的是

o

A.会话层

B.

表示层

C.应用层

D.

传输层

【本题答案:

】「

A厂

B

r

c

C

D

以下选项中,不属于网络传输介质的是

o

A.双绞线

B.网桥

C.同轴电缆

D.光纤

【本题答案:

】’

A「

B

r

c

C

D

无线局域网的英文缩写是

o

A.VLAN

B.WAN

C.WLAN

D.VPN

【本题答案:

】

A

B

C

D

下列选项中,属于无线局域网标准的是

o

A.IEEE802.9

B.

EEE802.10

C.IEEE802.11

D.IEEE802.12

厂

r

r

c

【本题答案:

】

A

B

C

D

F列选项中,不能用于无线网卡的接口标准是

A.

B.PCI

SCSI

C.USB

D.PCMCIA

以下选项中,和其他三个所指不同的是

o

B.无线网卡

无线接入器

「D

A.AP

C.无线接入点

B

r

D.

C

【本题答案:

】’

A「

计算机病毒的本质是

。

A.微生物

B.遗传物质

C.计算机系统漏洞

D.计算机指令或程序代码

【本题答案:

】’

A厂

B

r

C

厂D

下列选项中,不属于计算机病毒特点的是

o

A.传染性

B.

自行消失性

C.破坏性

D.

不可预见性

【本题答案:

】

A

B

C

厂

D

F列关于计算机病毒的叙述中,正确的是。

A.计算机病毒只能在本地自我复制,不会通过媒介传播

B.计算机感染的所有病毒都会立即发作

C.计算机病毒通常附在正常程序中或磁盘较隐蔽的地方

D.计算机安装反病毒软件后,就可以防止所有计算机病毒的感染

厂

C

c

r

【本题答案:

】

A

B

C

D

下列病毒类型对应关系中,正确的是

o

A.Script代表捆绑机病毒

B.

Backdoor代表木马病毒

C.Worm代表蠕虫病毒

D.Win32代表宏病毒

厂

C

c

c

【本题答案:

】

A

B

C

D

卜列选项中,属于木马病毒的疋

c

A.QQ消息尾巴病毒

B.

冲击波病毒

C.美丽莎病毒

D.震荡波病毒

广

r

【本题答案:

】

A

B

C

D

下列选项中,属于系统病毒的是

o

A.爱情后门病毒

B.CIH病毒

C.系统杀手病毒

D.美丽莎病毒

厂

r

r

c

【本题答案:

】

A

B

C

D

F列选项中,属于脚本病毒的是

A.系统杀手病毒

C.冲击波病毒

【本题答案:

】ABCD

F列关于黑客的叙述中,错误的是。

A.黑客是英文单词Hacker的直译

B.最初的黑客并非一个贬义词

C.世界各国对黑客已经有了统一的定义

D.如今黑客成了网络犯罪的代名词

【本题答案:

】ABCD

F列选项中,不属于木马系统构成部分的是A.硬件部分

C.具体连接部分

B.红色代码病毒

D.美丽莎病毒

B.软件部分

D.文档资料部分

【本题答案:

】ABCD

F列木马入侵步骤中,顺序正确的是

A.传播木马

-配置木马-运行木马

B.建立连接

-配置木马-传播木马

C.配置木马

-传播木马-运行木马

D.建立连接

-运行木马-信息泄露

【本题答案:

】’

A「

B「

c

C

D

木马的信息反馈机制收集的信息中最重要的是

o

A.服务端系统口令

B.服务端IP

C.服务端硬盘分区情况

D.服务端系统目录

【本题答案:

】

A

B

C

D

木马在建立连接时,并非必须的条件是

o

A.服务端已安装了木马

B.控制端在线

C.服务端在线

D.已获取服务端系统

口令

亠〜r

r

r

c

【本题答案:

】

A

B

C

D

下列预防计算机病毒的注意事项中,错误的是。

A.不使用网络,以免中毒B.重要资料经

常备份

C.备好启动

盘D.尽量避免在无防毒

软件机器上使用可移动储存介质

【本题答案:

】ABCD

以下病毒中,不属于蠕虫病毒的是。

B.震荡波

D.扫荡波

A.冲击波

C.破坏波

【本题答案:

】「ABC

F列选项中,组成计算机网络的两项是。

A.通信子网B.终端

C.资源子网D.主机

【本题答案:

】ABCD

计算机网络的主要特征有。

A.计算机网络中,计算机是信息处理的主体

B.计算机与相关外部设备通过总线连在一起,实现数据交换

C.计算机网络中的计算机既相互联系又相互独立,不存在主从关系

D.计算机网络中的计算机系统通过通讯协议实现信息交互

【本题答案:

】A

r

B

r

C

r

D

下列选项中,属于计算机网络功能的有

。

A.资源共享

B.提高计算机的可靠性

C.信息传递

D.分布式数据处理

【本题答案:

】A

r

B

r

C

r

D

计算机网络的资源包括

。

A.硬件资源

B.软件资源

C.操作资源

D.数据资源

【本题答案:

】A

r

B

r

C

r

D

F列选项中,属于计算机网络信息传递功能的有。

A.发送电子邮件B.相互协同工作

C.发送新闻和消息D.网上聊天

【本题答案:

】ABCD

A.无线网路

C.有线网路

【本题答案:

】A

B

r

C

B.局域网

D.广域网

r

D

宽带城域网主要提供的服务内容有

。

A.视频点播

B.

IP话音服务

C.远程医疗

D.

智能化社区服务

【本题答案:

】A

B

r

C

r

D

构成网络协议的要素有

。

A.语义

B.语法

C.语音

D.语序

【本题答案:

】A

B

r

C

r

D

F列关于OSI参考模型分层的选项中,分层相邻且顺序从低到高的有

A.物理层-数据链路层-网络层接口层-网络层

C.传输层-会话层-表示层层-应用层

r

D

B.数据链路层-网络

D.表示层-会话

【本题答案:

】A

B

C

下列选项中,处于OSI参考模型两端的分层是

。

A.传输层

B.

物理层

C.应用层

D.

会话层

【本题答案:

】A

B

C

r

D

以下选项中,属于IEEE802参考模型分层的有

A.物理层

C.媒体访问控制子层

厂

C

r

D

B.传输层

D.逻辑链路控制子层

【本题答案:

】A

B

以下选项中,属于网络设备的有

。

A.交换机

B.

集线器

C.中继器

D.

服务器

【本题答案:

】A

B

r

C

r

D

A.10Mbps以太网

C.1000Mbps以太网

r

C

r

D

B

D.

.100Mbps以太网

FDDI光纤网

【本题答案:

】A

B

目前无线局域网所采用的热门技术标准有

o

A.红外线

B.蓝牙

C.家庭网络

D.IEEE802.11标准

【本题答案:

】A

B

r

C

r

D

无线局域网的室外结构有

。

A.点对点型

B.

点对多点型

C.多点对点型

D.混合型

【本题答案:

】A

B

r

C

r

D

无线局域网可采取的网络结构有

。

A.网桥连接型

B.基站接入型

C.HUB接入型

D.

无中心结构

【本题答案:

】A

B

r

C

r

D

无线局域网可以在普通局域网基础上通过

等来实现。

A.无线接入点

B.无线网桥

C.无线Modem

D.无线网

【本题答案:

】A

B

r

C

r

D

F列选项中,属于IEEE802.11无线局域网物理层标准的有。

A.IEEE802.11aB.IEEE802.11b

C.IEEE802.11gD.IEEE802.11p

【本题答案:

】ABCD

与传统的局域网相比,无线局域网的优点有。

A.安装便捷B.使用灵活

C.经济节约D.易于扩展

【本题答案:

】ABCD

常用的无线网络设备有

A.无线网卡

B.光电转换器

【本题答案:

】ABCD

F列关于病毒命名规则的叙述中,正确的有

A.病毒名前缀表示病毒类型

C.病毒名后缀表示病毒类型

B.病毒名前缀表示病毒变种特征

D.病毒名后缀表示病毒变种特征

【本题答案:

】ABC

常见的病毒名前缀有。

A.Trojan

C.Macro

【本题答案:

】ABC

B.Script

D.Binder

计算机病毒的传播途径有。

A.存储介质通信系统

C.计算机网络

【本题答案:

】ABCD

B.点对点

D.无线通道

木马发展经历的三代是。

A.特洛伊型木马

C.AIDS型木马

【本题答案:

】AB

B.伪装型病毒

D.网络传播型木马

D

A.应用程序

B.游戏外挂

C.网络插件

D.电子邮件

【本题答案:

】A

B

C

D

木马的常见传播途径有

。

A.邮件附件

B.下载文件

C.网页

D.聊天工具

【本题答案:

】A

B

C

D

F列选项中,可以隐藏木马的有

从动机、目的和对社会造成的危害程度来划分,黑客可以分为

A.技术挑战型黑客B.戏谑取趣型黑客

C.正义高尚型黑客D.捣乱破坏型黑客

【本题答案:

】A

B

r

C

r

D

常见的黑客攻击方法有

。

A.获取口令

B.放置木马程序

C.电子邮件攻击

D.利用系统漏洞攻击

【本题答案:

】A

B

r

C

r

D

木马的硬件部分包括。

A.客户端

B.控制端

C.服务端

D.Internet

【本题答案:

】A

B

r

C

r

D

木马的软件部分包括。

A.控制端程序

B.

连接程序

C.木马程序

D.木马配置程序

【本题答案:

】A

B

r

C

r

D

木马的具体连接部分包括

。

A.控制端的IP地址

B.服务端的IP地址

C.控制端的端口

D.木马的端口

【本题答案:

】A

B

r

C

r

D

F列木马入侵步骤中,顺序正确的有。

A.信息泄露-建立连接-远程控制

B.传播木马-远程控制-信息泄露

C.配置木马-传播木马-运行木马

D.信息泄露-建立连接-传播木马

【本题答案:

】ABCD

配置木马时,常用的伪装手段有。

A.修改图标B.捆绑文件

C.出错显示D.木马更名

【本题答案:

】ABCD

配置木马时,常见的信息反馈方式有

B.设置IRC号

A.设置E-mail地址

C.设置ICO号

r

D

D.设置文

件名

厂

C

【本题答案:

】A

B

木马的信息反馈机制收集的信息包括

。

A.使用的操作系统

B.系统目录

C.硬盘分区情况

D.系统口令

【本题答案:

】A

B

r

C

r

D

常见的控制端远程控制有

。

A.窃取密码

B.系统

操作

C.文件操作

D.修改

注册表

【本题答案:

】A

B

r

C

r

D

下列预防计算机病毒的注意事项中,

正确的有

c

)

A.安装防病毒软件

B.使用新软件时先用扫毒程

序检查

C.安装网络防火墙

D.不在互联网上随意下载软

件

【本题答案:

】A

B

r

C

r

D

F列预防计算机病毒的注意事项中,正确的有。

A.重要资料经常备份

B.不轻易用U盘当中的自启动功能

C.备好启动盘,以备不时之需

D.只打开熟人发送邮件的附件,不打开来路不明邮件的附件

【本题答案:

】ABCD

以下消除病毒的手段中,高效便捷的有。

A.逐个检查文件,手动清除B.安装防病毒软件,利

用软件清除

C.上网进行在线杀毒D.安装防病毒卡,

进行杀毒

【本题答案:

】ABCD

A.安装防病毒软件并及时升级

B.不随便打开陌生网友

传送的文件

C.安装个人防火墙并及时升级

D.不随便打开陌生网友

传送的E-mail附件

【本题答案:

】AB

C

D

预防木马的注意事项有。

A.把个人防火墙设置好安全等级

B.使用安全性比较好的浏览器和电子邮件客户端工具

C.操作系统的补丁经常进行更新

D.不随便下载、使用破解软件

【本题答案:

】A

B

厂

C

D

检查与消除木马的手段有

。

A.手动检测

B.立即物理断开网络,

然后清除

C.手动清除

D.利用清除工具软件清

除

【本题答案:

】A

B

r

C

D

主要的网络道德失范行为有

。

A.网络诈骗

B.

传播色情和暴力信息

C.网络盗窃

D.

发布恶意的反动政治信息

【本题答案:

】A

B

r

C

D

下列选项中,属于网络道德特点的有

o

A.自主性

B.交互性

C.开放性

D.多元性

【本题答案:

】A

B

r

C

D

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- 计算机基础知识 第二 资料

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

《贝的故事》教案4.docx

《贝的故事》教案4.docx