防火墙与入侵检测项目综合实训.docx

防火墙与入侵检测项目综合实训.docx

- 文档编号:25975465

- 上传时间:2023-06-16

- 格式:DOCX

- 页数:65

- 大小:1.46MB

防火墙与入侵检测项目综合实训.docx

《防火墙与入侵检测项目综合实训.docx》由会员分享,可在线阅读,更多相关《防火墙与入侵检测项目综合实训.docx(65页珍藏版)》请在冰豆网上搜索。

防火墙与入侵检测项目综合实训

防火墙与入侵检测项目综合实训

一、实训目的

1、巩固之前所学的防火墙与入侵检测配置

2、培养对防火墙中各项功能综合运用的能力

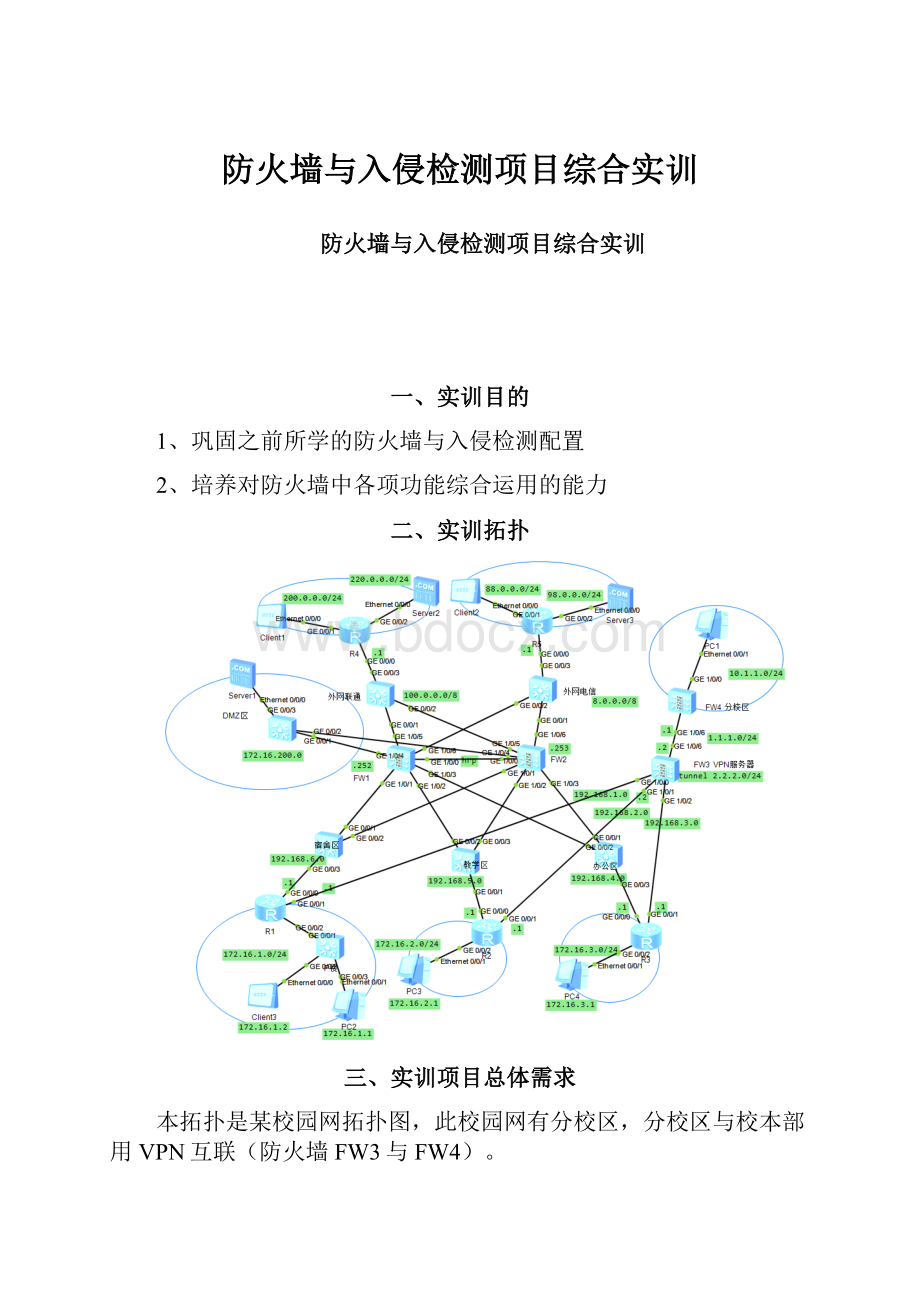

二、实训拓扑

三、实训项目总体需求

本拓扑是某校园网拓扑图,此校园网有分校区,分校区与校本部用VPN互联(防火墙FW3与FW4)。

校园网的出口有两台防火墙(FW1与FW2),此两台防火墙互为冗余备份且进行负载分担:

宿舍区和DMZ区的主网关为FW1,教学区和办公区的主网关为FW2。

防火墙FW1和FW2提供校园网内用户上外网,并且提供外网用户访问DMZ区服务器。

内网服务器分别对应电信公网ip:

8.0.0.240、联通公网IP:

100.0.0.240。

(两台防火墙都做NATSERVER转换,防火墙连接外网的线路也要做双机热备)

内网用户访问电信网段时(88.0.0.0/24、98.0.0.0/24),内网地址转换为电信地址池(8.0.0.10-8.0.0.11)且走电信出口;访问联通网段时(200.0.0.0/24、220.0.0.0/24网段),内网地址转换为联通地址池(100.0.0.10-100.0.0.11)且走联通出口,其他网段走电信出口,内网地址转换地址池为8.0.0.20-8.0.0.21。

防火墙要保护内网安全,部署基本的防病毒和入侵检测功能,还要能抵御一些常见的攻击行为。

内网之间访问需要控制,不允许宿舍区区域访问办公区区域。

四、小组分工

姓名

分配

组长

区域规划;

区域间安全策略;

网络地址转换;

NATServer、VPN配置;

各项测试,

文档撰写

组员

IP地址规划;

路由规划;

双机热备;

反病毒、防简单攻击、入侵防御的配置

五、分步实施

(一)各设备之间互联的IP地址规划与部分设备路由规划

(1)各个设备之间互联的IP地址如下表所示

FW1:

GigabitEthernet1/0/01.1.1.1/24

GigabitEthernet1/0/1192.168.6.252/24

GigabitEthernet1/0/2192.168.5.252/24

GigabitEthernet1/0/3192.168.4.252/24

GigabitEthernet1/0/4172.16.200.252/24

GigabitEthernet1/0/5100.0.0.252/8

GigabitEthernet1/0/68.0.0.252/8

FW2:

GigabitEthernet1/0/01.1.1.2/24

GigabitEthernet1/0/1192.168.6.253/24

GigabitEthernet1/0/2192.168.5.253/24

GigabitEthernet1/0/3192.168.4.253/24

GigabitEthernet1/0/4172.16.200.253/24

GigabitEthernet1/0/5100.0.0.253/8

GigabitEthernet1/0/68.0.0.253/8

FW3:

GigabitEthernet0/0/0192.168.0.1/24

GigabitEthernet1/0/0192.168.1.2/24

GigabitEthernet1/0/1192.168.2.2/24

GigabitEthernet1/0/2192.168.3.2/24

GigabitEthernet1/0/61.1.1.2/24

Tunnel12.2.2.2/24

FW4:

GigabitEthernet0/0/0192.168.0.1/24

GigabitEthernet1/0/010.1.1.254/24

GigabitEthernet1/0/61.1.1.1/24

Tunnel12.2.2.1/24

R1:

GigabitEthernet0/0/0192.168.6.1/24

GigabitEthernet0/0/1192.168.1.1/24

GigabitEthernet0/0/2172.16.1.254/24

R2:

GigabitEthernet0/0/0192.168.5.1/24

GigabitEthernet0/0/1192.168.2.1/24

GigabitEthernet0/0/2172.16.2.254/24

R3:

GigabitEthernet0/0/0192.168.4.1/24

GigabitEthernet0/0/1192.168.3.1/24

GigabitEthernet0/0/2172.16.3.254/24

R4:

GigabitEthernet0/0/0100.0.0.1/8

GigabitEthernet0/0/1200.0.0.254/24

GigabitEthernet0/0/2220.0.0.254/24

R5:

GigabitEthernet0/0/08.0.0.1/8

GigabitEthernet0/0/188.0.0.254/24

GigabitEthernet0/0/298.0.0.254/24

其余的设备:

CLIENT1

(网关为200.0.0.254)

E0/0/0

200.0.0.1/24

SERVER2

(网关为220.0.0.254)

E0/0/0

220.0.0.1/24

CLIENT2

(网关为88.0.0.254)

E0/0/0

88.0.0.1/24

SERVER3

(网关为98.0.0.254)

E0/0/0

98.0.0.2/24

CLIENT3

(网关为172.16.1.254)

E0/0/0

172.16.1.2/24

SERVER1

(网关为172.16.200.254)

E0/0/0

172.16.200.1/24

PC1

E0/0/1

10.1.1.1/24

PC2

E0/0/1

172.16.1.1/24

PC3

E0/0/1

172.16.2.1/24

PC4

E0/0/1

172.16.3.1/24

(2)部分设备路由规划

FW1与FW2:

iproute-static0.0.0.00.0.0.08.0.0.1

iproute-static172.16.1.0255.255.255.0192.168.6.1

iproute-static172.16.2.0255.255.255.0192.168.5.1

iproute-static172.16.3.0255.255.255.0192.168.4.1

FW3:

iproute-static10.1.1.0255.255.255.0Tunnel1

iproute-static172.16.1.0255.255.255.0192.168.1.1

iproute-static172.16.2.0255.255.255.0192.168.2.1

iproute-static172.16.3.0255.255.255.0192.168.3.1

FW4:

iproute-static172.16.0.0255.255.0.0Tunnel1

R1

iproute-static0.0.0.00.0.0.0192.168.6.254

iproute-static10.0.0.0255.0.0.0192.168.1.2

R2

iproute-static0.0.0.00.0.0.0192.168.5.254

iproute-static10.0.0.0255.0.0.0192.168.2.2

R3

iproute-static0.0.0.00.0.0.0192.168.4.254

iproute-static10.0.0.0255.0.0.0192.168.3.2

(二)区域规划

FW1与FW2:

ZONE

安全级别

接口

local

100

hrp(心跳线)

90

GigabitEthernet1/0/0

trust(办公区)

85

GigabitEthernet0/0/0

GigabitEthernet1/0/3

teach(教学区)

60

GigabitEthernet1/0/2

dorm(宿舍区)

55

GigabitEthernet1/0/1

dmz(服务器)

50

GigabitEthernet1/0/4

unicom(外网联通)

10

GigabitEthernet1/0/5

telecom(外网电信)

15

GigabitEthernet1/0/6

FW3:

ZONE

安全级别

接口

local

100

trust(办公区)

85

GigabitEthernet0/0/0

GigabitEthernet1/0/2

teach(教学区)

60

GigabitEthernet1/0/1

dorm(宿舍区)

55

GigabitEthernet1/0/0

dmz

50

Tunnel1

untrust(外网)

5

GigabitEthernet1/0/6

FW4:

ZONE

安全级别

接口

local

100

trust

85

GigabitEthernet1/0/0

dmz

50

Tunnel1

untrust(外网)

5

GigabitEthernet1/0/6

(三)双机热备

(1)双机热备简介

FW部署在网络出口位置时,如果发生故障会影响到整网业务。

为提升网络的可靠性,需要部署两台FW并组成双机热备。

双机热备需要两台硬件和软件配置均相同的FW。

两台FW之间通过一条独立的链路连接,这条链路通常被称之为“心跳线”。

两台FW通过心跳线了解对端的健康状况,向对端备份配置和表项(如会话表、IPSecSA等)。

当一台FW出现故障时,业务流量能平滑地切换到另一台设备上处理,使业务不中断。

(2)双机热备的系统要求

A、硬件要求

组成双机热备的两台FW的型号必须相同,安装的单板类型、数量以及单板安装的位置必须相同。

两台FW的硬盘配置可以不同。

例如,一台FW安装硬盘,另一台FW不安装硬盘,不会影响双机热备的运行。

但未安装硬盘的FW日志存储量将远低于安装了硬盘的FW,而且部分日志和报表功能不可用。

B、软件要求

组成双机热备的两台FW的系统软件版本、系统补丁版本、动态加载的组件包、特征库版本都必须相同。

实际上,在系统软件版本升级或回退的过程中,两台FW可以暂时运行不同版本的系统软件。

例如,一台设备的软件版本为V500R001C50,另一台设备的软件版本为V500R001C30SPC300。

对于USG9500,组成双机热备的两台设备的HASH选板模式以及HASH因子必须一致。

C、License要求

双机热备功能自身不需要License。

但对于其他需要License的功能,如IPS、反病毒等功能,组成双机热备的两台FW需要分别申请和加载License,两台FW之间不能共享License。

两台FW的License控制项种类、资源数量、升级服务到期时间都要相同。

校园网的出口有两台防火墙(FW1与FW2),此两台防火墙互为冗余备份且进行负载分担:

宿舍区和DMZ区的主网关为FW1,教学区和办公区的主网关为FW2。

(3)心跳线

双机热备组网中,心跳线是两台FW交互消息了解对端状态以及备份配置命令和各种表项的通道。

心跳线两端的接口通常被称之为“心跳接口”。

心跳线主要传递如下消息:

∙心跳报文(Hello报文):

两台FW通过定期(默认周期为1秒)互相发送心跳报文检测对端设备是否存活。

∙VGMP报文:

了解对端设备的VGMP组的状态,确定本端和对端设备当前状态是否稳定,是否要进行故障切换。

∙配置和表项备份报文:

用于两台FW同步配置命令和状态信息。

∙心跳链路探测报文:

用于检测对端设备的心跳口能否正常接收本端设备的报文,确定是否有心跳接口可以使用。

∙配置一致性检查报文:

用于检测两台FW的关键配置是否一致,如安全策略、NAT等。

上述报文均不受FW的安全策略控制。

因此,不需要针对这些报文配置安全策略。

(4)双机热备工作模式

·主备备份模式:

两台设备一主一备。

正常情况下业务流量由主用设备处理。

当主用设备故障时,备用设备接替主用设备处理业务流量,保证业务不中断。

a)流量由单台设备处理,相较于负载分担模式,路由规划和故障定位相对简单。

·负载分担模式:

两台设备互为主备。

正常情况下两台设备共同分担整网的业务流量。

当其中一台设备故障时,另外一台设备会承担其业务,保证原本通过该设备转发的业务不中断。

a)相较于主备备份模式,组网方案和配置相对复杂。

b)负载分担组网中使用入侵防御、反病毒等内容安全检测功能时,可能会因为流量来回路径不一致导致内容安全功能失效。

c)负载分担组网中配置NAT时,需要额外的配置来防止两台设备NAT资源分配冲突。

d)负载分担模式组网中流量由两台设备共同处理,可以比主备备份模式或镜像模式组网承担更大的峰值流量。

e)负载分担模式组网中设备发生故障时,只有一半的业务需要切换,故障切换的速度更快。

(5)具体实施

此处使用基于VRRP的双机热备,工作模式为负载分担模式,使两台设备共同分担整网的业务流量,并FW1和FW2使用GigabitEthernet1/0/0作为心跳口以两台FW交互消息了解对端状态以及备份配置命令和各种表项。

A、FW1

#配置VRRP备份组

//宿舍区的主网关是FW1

interfaceGigabitEthernet1/0/1

vrrpvrid4virtual-ip192.168.6.254active

//教学区的主网关是FW2

interfaceGigabitEthernet1/0/2

vrrpvrid5virtual-ip192.168.5.254standby

//办公区的主网关是FW2

interfaceGigabitEthernet1/0/3

vrrpvrid6virtual-ip192.168.4.254standby

//DMZ区的主网关是FW1

interfaceGigabitEthernet1/0/4

vrrpvrid3virtual-ip172.16.200.254active

//负载分担,选FW1出入联通网

interfaceGigabitEthernet1/0/5

vrrpvrid1virtual-ip100.0.0.254active

//负载分担,选FW2出入电信网

interfaceGigabitEthernet1/0/6

vrrpvrid2virtual-ip8.0.0.254standby

#配置心跳口与开启双机热备

//配置心跳口IP

interfaceGigabitEthernet1/0/0

ipaddress1.1.1.1255.255.255.0

//启用双机热备功能

hrpenable

//配置心跳口

hrpinterfaceGigabitEthernet1/0/0remote1.1.1.2

//启用会话快速备份功能

hrpmirrorsessionenable

B、FW2

#配置VRRP备份组

//宿舍区的主网关是FW1

interfaceGigabitEthernet1/0/1

vrrpvrid4virtual-ip192.168.6.254standby

//教学区的主网关是FW2

interfaceGigabitEthernet1/0/2

vrrpvrid5virtual-ip192.168.5.254active

//办公区的主网关是FW2

interfaceGigabitEthernet1/0/3

vrrpvrid6virtual-ip192.168.4.254active

//DMZ区的主网关是FW1

interfaceGigabitEthernet1/0/4

vrrpvrid3virtual-ip172.16.200.254standby

//负载分担,选FW1出入联通网

interfaceGigabitEthernet1/0/5

vrrpvrid1virtual-ip100.0.0.254standby

//负载分担,选FW2出入电信网

interfaceGigabitEthernet1/0/6

vrrpvrid2virtual-ip8.0.0.254active

#配置心跳口与开启双机热备

//配置心跳口IP

interfaceGigabitEthernet1/0/0

ipaddress1.1.1.2255.255.255.0

//启用双机热备功能

hrpenable

//配置心跳口

hrpinterfaceGigabitEthernet1/0/0remote1.1.1.1

//启用会话快速备份功能

hrpmirrorsessionenable

(四)设置区域间的安全策略

A、FW1与FW2

//内网访问外网

rulenameinner_to_out1

source-zonetrust

source-zonedorm

source-zoneteach

destination-zoneunicom

actionpermit

rulenameinner_to_out2

source-zonetrust

source-zonedorm

source-zoneteach

destination-zonetelecom

actionpermit

//内网访问DMZ区的服务器的FTP、HTTP服务

rulenameiner_to_dmz_http_ftp_icmp

source-zonetrust

source-zonedorm

source-zoneteach

destination-zonedmz

destination-address172.16.200.132

servicehttp

serviceftp

actionpermit

//拒绝宿舍区访问办公区

rulenamedorm_trust_deny

source-zonedorm

destination-zonetrust

actiondeny

//允许外网访问DMZ区的服务器

rulenameoutside_to_dmz

source-zoneunicom

source-zonetelecom

destination-zonedmz

destination-address172.16.200.132

servicehttp

serviceftp

actionpermit

B、FW3

//VPN的安全策略配置

rulenameiner_to_dmz

source-zonetrust

source-zonedorm

source-zoneteach

destination-zonedmz

destination-address10.1.1.024

actionpermit

rulenamedmz_to_iner

source-zonedmz

destination-zonetrust

destination-zonedorm

destination-zoneteach

source-address10.1.1.024

actionpermit

rulenamelocal_to_branch

source-zonelocal

source-zoneuntrust

destination-zonelocal

destination-zoneuntrust

actionpermit

rulenamelocal_to_dorm

source-zonelocal

source-zonedorm

destination-zonelocal

destination-zonedorm

actionpermit

rulenamelocal_to_teach

source-zonelocal

source-zoneteach

destination-zonelocal

destination-zoneteach

actionpermit

rulenamelocal_to_trust

source-zonelocal

source-zonetrust

destination-zonelocal

destination-zonetrust

actionpermit

rulenamelocal_to_dmz

source-zonelocal

source-zonedmz

destination-zonelocal

destination-zonedmz

actionpermit

C、FW4

//VPN的安全策略配置

rulenametrust_dmz

source-zonetrust

source-zonedmz

destination-zonetrust

destination-zonedmz

actionpermit

rulenamelocal_untrust

source-zonelocal

source-zoneuntrust

destination-zonelocal

destination-zoneuntrust

actionpermit

(五)网络地址转换

(1)策略路由简介

FW转发数据报文时,会查找路由表,并根据目的地址来进行报文的转发。

在这种机制下,只能根据报文的目的地址为用户提供转发服务,无法提供有差别的服务。

策略路由是在路由表已经产生的情况下,不按照现有的路由表进行转发,而是根据用户制定的策略进行路由选择的机制,从更多的维度(入接口、源安全区域、源/目的IP地址、用户、服务、应用)来决定报文如何转发,增加了在报文转发控制上的灵活度。

策略路由并没有替代路由表机制,而是优先于路由表生效,为某些特殊业务指定转发方向。

(2)策略路由原理描述

一条策略路由规则包括匹配条件和动作两部分内容。

A、匹配条件

匹配条件可以将要做策略路由的流量区分开来,FW支持下述几种类型的匹配条件:

∙源安全区域:

基于报文的源安全区域进行流量识别。

∙入接口:

基于报文的接收接口来进行流量识别

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- 防火墙 入侵 检测 项目 综合

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

《初级会计实务》试题题库大全及答案详解.docx

《初级会计实务》试题题库大全及答案详解.docx