Window系统中IPSec协议配置及数据包分析Word文件下载.docx

Window系统中IPSec协议配置及数据包分析Word文件下载.docx

- 文档编号:21801996

- 上传时间:2023-02-01

- 格式:DOCX

- 页数:27

- 大小:4.42MB

Window系统中IPSec协议配置及数据包分析Word文件下载.docx

《Window系统中IPSec协议配置及数据包分析Word文件下载.docx》由会员分享,可在线阅读,更多相关《Window系统中IPSec协议配置及数据包分析Word文件下载.docx(27页珍藏版)》请在冰豆网上搜索。

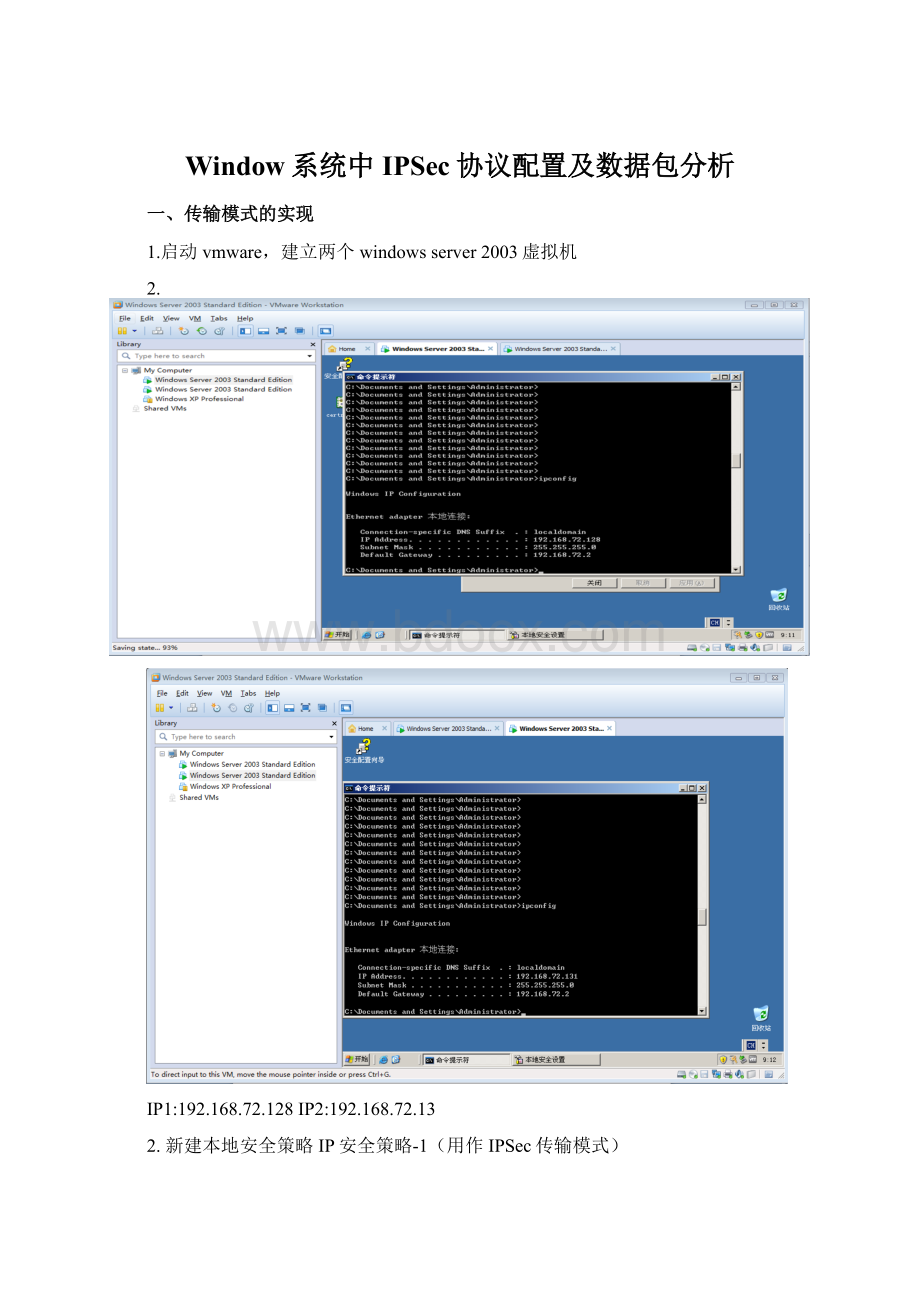

7.设置源地址为我的IP地址,目标地址为192.168.72.131

8添加筛选器操作,选用不同的加密模式

9.设置共享密钥的密码。

10.完成,设置刚刚创建的规则为当前IP策略的规则查看当前规则的基本信息

11.完成后,指派当前的安全策略。

12.在另一台机器上新建安全策略,将源地址和目标地址分别设为本机和

192.168.72.128,设置筛选器操作以及共享密钥必须跟第一台机器上的设置完全相通

不指派查看结果

.

13.

14.指派一方IP策略查看结果

15.双方指派IP策略查看结果

二、隧道模式的实现

1.添加两个筛选器列表

2.采用同样的方式设置筛选器列表in和筛选器列表out的操作

3.不同的地方是,指定IP为192.168.72.128,out策略的隧道终点的IP地址为192.168.72.131

4.In策略的隧道终点为本身IP,指定IP为192.168.72.131,out策略的隧道终点的IP地址为192.168.72.128In策略的隧道终点为本身IP

5.

6.同时设置筛选器目标地址和源地址的IP

规则:

IP:

192.168.72.128筛选器out源地址:

本身目标地址:

192.168.72.131

筛选器in源地址:

192.168.72.131目标地址:

本身

192.168.72.131筛选器out源地址:

192.168.72.128

192.168.72.128目标地址:

指派双方的安全策略,查看结

二.抓包分析isakmp协议过程

A.第一阶段主模式原理分析

MM模式下:

6个包1-2包:

双方互相提供可以实现的isakmp参数,包括以下内容1-2包:

双方互相提供可以实现的Isakmp参数包括下面的内容

1对端ip

2authentication方式:

presharekeyCA等

3加密类型

des3desaes

4hashmd5sha-1

5DH1,2.7

3-4包通过DH算法产生可以密钥

1给isakmpphase1阶段使用

2给ISakmapphase2阶段使用

5-6包验证对等体的身份,建立isakmpsa

1共享密钥

2CA

3NO-nonce

MM模式下要配置参数在

1cryipsecisakmpkeyciscoaddressX.x.X.X-----配置共享密钥

第1-2个数据包

1.作用

(1)通过数据包源地址确认对端体的和合法性。

(2)协商IKE策略

2.第一个包的格式

通过比较收到的数据包的源地址和本端配置的CRYPTOISAKMPKEY密码addressIP中的IP是否相等验证合法性。

相等就接收设个包,不相等就丢弃。

∙

通过上图可以看出,模式是主模式,载荷类型是SA,数目是一个,内容是IKE策略。

3.第二个包

通过上面的图可以看出是协商后的策略。

第3-4个数据包

(1)通过协商DH产生第一阶段的密码。

2第三个包格式

从上图可看出模式主模式,载荷类型是密钥交换和厂商载荷。

说明:

DH是一种非对称密钥算法,基于一个知名的单项函数,A=Ga

modep这个函数的特点是在G和p很多的情况下已知a求A很容易,反之基本不可能。

关于这个算法详情可以参考网络上的相关文章。

IPSEC就是通过这种方式,协商密钥的。

有了这个秘密就可以通过衍生算法得到密钥和HMAC吃了IKE的密钥,感兴趣的密钥也从这个密钥衍生出来的,所以说这个密钥是IPSEC的始祖。

3.第四个包基本这第三个相同

第5-6个数据包

这个过程主要任务是认证。

(通过1-2和3-4的协商已经具备策略和密钥所以这个阶段已经在安全环境中进行了)

2.第五个包的格式

从上图可以看出,模式只主模式,载荷联系身份认证,FLAGS这个开源参考IETFIP安全标识数据的特定细节。

(这些已经比较难了)

3.第六个包格式

说明此文档只是验证了共享密钥的验证方法,证书验证在以后的文章中给出。

第二阶段快速模式3个包

●1对MM模式的IKE参数做加密验证

●2交换IPSEC转换集—transformer-set

●3接受者确认发起者提出的参数,并建立ipsecsa

●在安全的环境中协商处理感兴趣流的策略。

●主要包括:

●

(1)感兴趣流

●

(2)加密策略

●(3)散列函数

●(4)封装协议

●(5)封装模式

●(6)密钥的有效期

2.第一个包

发送方会把感兴趣流和相关的IPSEC策略发给对方,有对方选择合适的策略。

●从上图可以看出模式是快速模式,类型是HASH载荷,已经是安全环境了。

●由于是加密的数据,所以在这里看不出具体的内容。

3.第二三个包

●由于是加密数据包在此看不出什么。

其实在第二三包中已经有了个SPI,

●说明:

SPI简单的说就是一个字段,用于唯一标识一个IPSECSA。

●另外第一阶段的SA是双向的,这个阶段(快速模式)的SA是单向的。

●也就是说进入和出去使用不同SA。

●还有一点就SPI是由目的设备决定,以为发送方接收的SPI是接收方产生的。

●

2个阶段有什么联系和区别:

●1MM模式成功建立一个可以信赖的isakmpsa并利用DH算法产生用于1.2需要使用的密钥,实际上位2阶段做准备

●2实际在加密中使用的SA是2阶段的ipsecsa而不是1阶段的sa

●3MM模式的salifetime24h

在Qm模式下是1h

●4在MM阶段并未使用AHESP

只有在QM模式才使用AHESP因此IPSEC的实际应有在2阶段

●5主模式MM_SA,为建立信道而进行的安全关联快速模式QM_SA,为数据传输而建立的安全关联

●安全关联SA(SecurityAssociation)是单向的,在两个使用IPSec的实体(主机或路由器)间建立的逻辑连接,定义了实体间如何使用安全服务(如加密)进行通信。

它由下列元素组成:

●安全参数索引SPI;

●IP目的地址;

●安全协议

三.实验遇到的问题及其解决方法

●在传输模式的配置中指派策略后ping不通。

●解决方法:

查看策略中筛选器列表所有加密算法及其顺序,发现不是完全相同,修改后问题解决。

●在隧道模式配置中指派策略ping不通。

查看筛选器列表in,out的目标地址和源地址是否设置正确,因为有四种筛选器,所以配置起来容易出错。

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- Window 系统 IPSec 协议 配置 数据包 分析

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

对中国城市家庭的教育投资行为的理论和实证研究.docx

对中国城市家庭的教育投资行为的理论和实证研究.docx