07年程序员上午试题Word文档格式.docx

07年程序员上午试题Word文档格式.docx

- 文档编号:19464776

- 上传时间:2023-01-06

- 格式:DOCX

- 页数:14

- 大小:183.74KB

07年程序员上午试题Word文档格式.docx

《07年程序员上午试题Word文档格式.docx》由会员分享,可在线阅读,更多相关《07年程序员上午试题Word文档格式.docx(14页珍藏版)》请在冰豆网上搜索。

(8)A.算术逻辑单元B.指令寄存器C.程序计数器D.累加器

(9)A.1 B.2 C.3 D.4

●(10) 是指系统或其组成部分能在其他系统中重复使用的特性。

(10)A.可扩充性B.可移植性C.可重用性D.可维护性

●针对某计算机平台开发的软件系统,其 (11) 越高,越不利于该软件系统的移植。

(11)A.效率 B.成本 C.质量 D.可靠性

●(12) 用于把摄影作品、绘画作品输入到计算机中,进而对这些图像信息进行加工处理、管理、使用、存储和输出。

(12)A.打印机 B.投影仪 C.绘图仪 D.扫描仪

●CD-ROM盘中的信息存储在 (13) 中。

(13)A.内外圈磁道B.螺旋形磁道C.内外圈光道D.螺旋形光道

●(14) 是指每个像素颜色或灰度被量化后所占用的存储器位数。

(14)A.图像分辨率B.图像深度C.屏幕分辨率D.像素分辨率

●DoS攻击的目的是!

(15) 。

(15)A.获取合法用户的口令和帐号

B.使计算机和网络无法提供正常的服务

C.远程控制别人的计算机

D.监听网络上传输的所有信息

●以下关于入侵检测系统的描述中,错误的是(16) 。

(16)A.入侵检测是一种主动保护网络免受攻击的安全技术

B.入侵检测是一种被动保护网络免受攻击的安全技术

C.入侵检测系统能够对网络活动进行监视

D.入侵检测能简化管理员的工作,保证网络安全运行

●(17) 标准具有法律属性,不需经各方接受或各方商定同意纳入经济合同中,各方必须执行。

(17)A.推荐性B.非强制性C.自愿性D.强制性

●(18)不是我国著作权法所保护的对象。

(18)A.计算机程序

B.计算机保护条例

C.计算机文档

D.Flash软件制作的动画

●无符号二进制数100110.101转换成的十进制数为 (19) 。

(19)A.38.625B.42.315C.48.625D.68.815

●用带符号位的定点补码表示纯小数,8位编码11111111表示的十进制真值是(20)。

(20)A.0 B.-1 C.72?

+D.72?

?

●若信息为32位的二进制编码,至少需要加 (21) 位的校验位才能构成海明码。

(21)A.3 B.4 C.5 D.6

●某计算机中采用48×

48数字化点阵字模表示一个汉字,字模中的每一个点在存储器中用一个二进制位存储。

那么,存储1024个汉字要求的存储空间应为 (22)K字节。

(22)A.196 B.244 C.288 D.312

●在Windows系统中,通过设置文件的 (23) ,可以使其成为“隐藏”文件;

如果用户要整理D盘上的碎片,可选中D盘, (24) ,单击“开始整理”按钮,在弹出的对话框中单击“整理碎片”按钮即可。

(23)A.类型 B.格式 C.属性 D.状态

(24)A.双击鼠标左键,选择“属性”对话框中的常规选项卡

B.单击鼠标右键,选择“属性”对话框中的常规选项卡

C.双击鼠标左键,选择“属性”对话框中的工具选项卡

D.单击鼠标右键,选择“属性”对话框中的工具选项卡

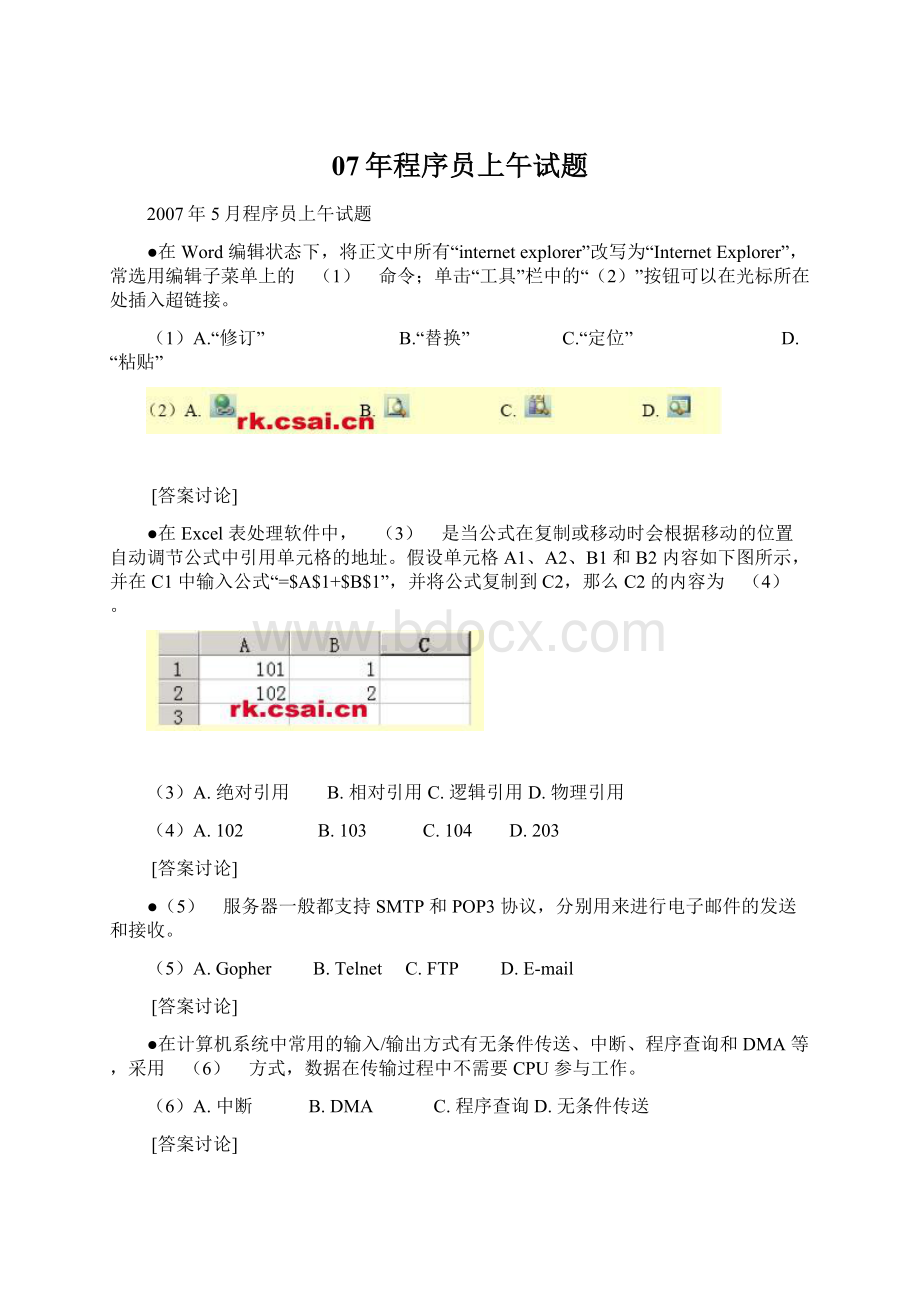

●下图所示的插头可以连接到PC机主板上的 (25) 接口。

(25)A.COMB.RJ-45C.USBD.PS/2

●某系统中有一个缓冲区,进程P1不断地生产产品送入缓冲区,进程P2不断地从缓冲区中取出产品消费,用P、V操作实现进程间的同步模型如下图所示。

假设信号量S1的初值为1,信号量S2的初值为0,那么a、b处应分别填(26),c、d处分别填(27)。

(26)A.V(S2)、P(S1)

B.P(S1)、V(S2)

C.P(S2)、V(S1)

D.V(S1)、P(S2)

(27)A.V(S2)、P(S1)

●(28) 是正确的说法。

(28)A.C语言程序必须经过编译才能运行

B.脚本语言程序只能在浏览器中执行

C.JavaScript是一种超文本标记语言

D.在可视化编程中,源程序不能被编译

●正规式(1|3|5)(202)(c|de)表示的正规集合中元素数目为(29) ,(30) 是该正规集合中的元素。

(29)A.6 B.7 C.8 D.无穷

(30)A.135202cdeB.1202cC.302cdeD.52c

●程序以解释方式运行时,不(31) 。

(31)A.进行词法分析

B.进行语法分析

C.进行语义分析

D.产生目标程序文件

●若程序中定义了三个函数f1、f2和f3,并且函数f1调用f2、f2调用f3,那么,在程序运行时不出现异常的情况下,函数的返回方式为(32) 。

(32)A.先从f3返回f2,然后从f2返回f1

B.先从f3返回f1,然后从f1返回f2

C.先从f2返回f3,然后从f3返回f1

D.先从f2返回f1,然后从f1返回f3

●在while型循环结构中,(33) 。

(33)A.循环体的执行次数等于循环条件的判断次数

B.循环体的执行次数多于循环条件的判断次数

C.循环体的执行次数少于循环条件的判断次数

D.循环体的执行次数与循环条件的判断次数无关

●(34)是错误的描述。

(34)A.Delphi和VisualBasic都是可视化编程语言

B.可视化编程中采用控件技术和事件驱动工作方式

C.在可视化编程中,可以不编写程序代码来完成界面的设计工作

D.使用UML(UnifiedModelingLanguage)开发软件不需要编写程序

●程序中将多处使用的同一个常数定义为常量,其目的是为了(35) 。

(35)A.提高程序的运行速度

B.提高程序的可读性以及可维护性

C.缩短源程序代码长度

D.便于进行程序测试

●若将下图(a)所示的无向图改为完全图,则还需要增加 (36) 条边;

下图(b)的邻接矩阵表示为 (37) (行列均以A、B、C、D、E为序)。

(36)A.1 B.2 C.5 D.15

(37)

●若线性表(23,14,45,12,8,19,7)采用散列法进行存储和查找。

设散列函数为H(Key)=Keymod7并采用线性探查法(顺序地探查可用存储单元)解决冲突,则构造的散列表为 (38) ,其中,mod表示整除取余运算。

(38)

●在执行递归过程时,通常使用的数据结构是 (39) 。

(39)A.堆栈(stack)B.队列(queue)C.图(graph)D.树(tree)

●用二分法来检索数据,最确切的说法是 (40) 。

(40)A.仅当数据随机排列时,才能正确地检索数据

B.仅当数据有序排列时,才能正确地检索数据

C.仅当数据量较大时,才能有效地检索数据

D.仅当数据量较小时,才能有效地检索数据

●若原始数据序列(23,4,45,67,12,8,19,7)采用直接插入排序法(顺序地将每个元素插入到它之前的适当位置)排序,则进行完第4趟后的排序结果是 (41) 。

(41)A.4,8,45,23,67,12,19,7

B.4,7,8,12,23,45,67,19

C.4,12,8,19,7,23,45,67

D.4,12,23,45,67,8,19,7

●对下图所示的二叉树进行后序遍历(左子树、右子树、根结点)的结果是(42)。

523416

(42)A.523461 B.523416 C.264135 D.256431

●数组A[-5..5,0..8]按列存储。

若第一个元素的首地址为100,且每个元素占用4个存储单元,则元素A[2,3]的存储地址为 (43) 。

(43)A.244 B.260 C.364 D.300

●面向对象开发方法中, (44) 是把数据以及操作数据的相关方法组合在一起,从而可以把 (45) 作为软件开发中最基本的复用单元。

(44)A.多态 B.聚合 C.封装 D.继承

(45)A.类 B.函数 C.过程 D.结构

●在面向对象方法中, (46) 机制是对现实世界中遗传现象的模拟。

(46)A.封装 B.继承 C.多态 D.抽象接口

●请从下列名词中区分类和对象。

其中, (47) 全部是类, (48) 全部是对象。

(47)A.电影、序列号为sw1987532的电影胶片、足球赛

B.电影、足球赛、电影胶片Page82007年上半年

C.影片“卡萨布兰卡”、足球赛

D.影片“卡萨布兰卡”、序列号为sw1987532的电影胶片

(48)A.电影、序列号为sw1987532的电影胶片、足球赛

B.电影、足球赛、电影胶片

●传统的软件开发模型有瀑布模型、演化模型、螺旋模型、喷泉模型等。

下图给出的软件开发过程属于 (49) 模型。

(49)A.瀑布 B.演化 C.螺旋 D.喷泉

●通常在软件开发的 (50) 活动中无需用户参与。

(50)A.需求分析 B.维护 C.编码 D.测试

●软件“做什么”和“怎么做”是软件开发过程中需要解决的关键问题,其中“怎么做”是在 (51)阶段解决的。

(51)A.需求分析 B.文档设计 C.软件编码 D.测试

●ISO/IEC9126软件质量模型中第一层定义了六个质量特性,并为各质量特性定义了相应的质量子特性。

其中易替换性子特性属于软件的

(52) 质量特性。

(52)A.可靠性 B.可移植性 C.效率 D.可维护性

●在软件开发过程中,软件设计包括四个既独立又相互联系的活动,分别为体系结构设计、 (53) 、数据设计和过程设计。

(53)A.文档设计 B.程序设计 C.用户手册设计D.接口设计

●程序中的局部数据结构测试通常在 (54)阶段进行,而全局数据结构测试通常在 (55)阶段进行。

(54)A.单元测试 B.集成测试 C.确认测试 D.系统测试

(55)A.单元测试 B.集成测试 C.确认测试 D.系统测试

●对程序进行白盒测试时,可采用 (56) 法设计测试用例。

(56)A.等价类划分 B.边界值分析 C.逻辑覆盖 D.因果图

●给定工程项目PROJ和职工EMP实体集,若一个职工可以参加多个项目,一个项目可以由多个职工参加,那么,PROJ与EMP之间应是一个 (57) 的联系。

(57)A.1:

1 B.n:

1 C.1:

n D.m:

n

●通过 (58) 关系运算,可以从表1和表2获得表3;

表3的主键为 (59) 。

(58)A.投影 B.选择 C.笛卡尔积 D.自然连接

(59)A.课程号B.课程名C.课程号、教师名D.课程号、课程名

●设有一个关系EMP(职工号,姓名,部门名,工种,工资),若需查询不同部门中担任“钳工”的职工的平均工资,则相应的SELECT语句为:

SELECT部门名,AVG(工资)AS平均工资

FROMEMP

GROUPBY(60)

HAVING(61)

将职工号为“23115”、姓名为“李军”、部门名为“硬件测试部”的元组插入EMP关系中的SQL语句为:

Insert(62)

(60)A.职工号 B.姓名 C.部门名 D.工种

(61)A.工种=‘钳工′B.‘工种=钳工′C.‘工种’=钳工D.工种=钳工

(62)A.settoEMPValues(23115,李军,硬件测试部,,)

B.settoEMPValues('

23115'

'

李军'

硬件测试部'

,)

C.intoEMPValues(23115,李军,硬件测试部,,)

D.intoEMPValues('

●某通信公司公布了速率为512K的两种ADSL使用类型的资费标准如下:

●某企业准备将3项任务P、Q、R分配给甲、乙、丙三人,每人分别做一项。

估计各人完成各项工作所需的天数如下表所示:

设最优的分配方案为完成这三项工作所需的总天数最少,则在最优分配方案中,(64) 。

(64)A.甲执行PB.甲执行QC.乙执行PD.乙执行R

●下表中,第一行依次列出了0.00,0.01,0.02,0.03,…,0.99,共100个数据;

对第一行的每个数据采用方法1处理后形成第二行数据;

对第一行的每个数据采用方法2处理后形成第三行数据。

方法1是对末位数字采用4舍5入处理,即末位数字是4或4以下时舍去,若末位数字是5或5以上,则进1。

方法2对4舍5入法做了如下修改:

如果末位数字是5,则并不总是入,而需要根据前一位数字的奇偶性再决定舍入:

如果前一位数字是偶数,则将5舍去;

如果前一位数字是奇数,则进1。

例如,0.05将舍入成0.0;

0.15将舍入成0.2。

通过对这三行数据分别求算术平均值,可以看出:

在处理一批正数时,方法1(通常的4舍5入法)与方法2(修改后的4舍5入法)相比,(65) 。

(65)A.方法1与方法2都不会产生统计偏差(舍与入平均相抵)

B.方法1不会产生统计偏差,方法2产生偏高结果

C.方法1产生偏低结果,方法2不会产生统计偏差

D.方法1产生偏高结果,方法2改进了方法1

●某网络结构如下图所示。

在Windows操作系统中配置Web服务器应安装的软件是(66) ,在配置网络属性时PC1的“默认网关”应该设置为 (67)。

首选DNS服务器应设置为 (68) 。

(66)A.iMail B.IIS C.Wingate D.IE6.0

(67)A.210.110.112.113B.210.110.112.111C.210.110.112.98D.210.110.112.9

(68)A.210.110.112.113B.210.110.112.111C.210.110.112.98D.210.110.112.9

●WWW服务器与客户机之间采用 (69) 协议进行网页的发送和接收。

(69)A.HTTP B.URL C.SMTP D.HTML

●通过局域网接入因特网如下图所示,图中箭头所指的两个设备是 (70) 。

(70)A.二层交换机 B.路由器 C.网桥 D.集线器

●Insufficient(71)cancauseaprocessortoworkat50%orevenmorebelowitsperformancepotential.

(71)A.mouse B.I/O C.document D.memory

●The(72)ine-mailmessageshasaffectedalmosteverycomputeraroundtheworldandhascausedthedamageofuptoUS$1billioninNorthAmerica.

(72)A.illness B.virus C.weakness D.attachment

●Oneofthebasicrulesofcomputersecurityistochangeyour(73)regularly.

(73)A.name B.computer C.device D.password

●Oneofthegreatestfeaturesofahome(74)istheabilitytoshareoneInternetconnectionsimultaneouslyovertwoormorecomputers.

(74)A.computer B.device C.network D.work

●TheusualaddressforaWebsiteisthe(75)pageaddress,althoughyoucanentertheaddressofanypageandhavethatpagesenttoyou.

(75)A.home B.main C.host D.house

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- 07 程序员 上午 试题

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

对中国城市家庭的教育投资行为的理论和实证研究.docx

对中国城市家庭的教育投资行为的理论和实证研究.docx