CISCO IPsec VPN配置大全Word文档格式.docx

CISCO IPsec VPN配置大全Word文档格式.docx

- 文档编号:19167032

- 上传时间:2023-01-04

- 格式:DOCX

- 页数:14

- 大小:42.39KB

CISCO IPsec VPN配置大全Word文档格式.docx

《CISCO IPsec VPN配置大全Word文档格式.docx》由会员分享,可在线阅读,更多相关《CISCO IPsec VPN配置大全Word文档格式.docx(14页珍藏版)》请在冰豆网上搜索。

gR1(cfg-crypto-trans)#exit

*O0v!

n1|2n$F"

@-{%n纽爱科网络实验室社区6.定义cryptomap并应用在接口上:

3C

H

Q#m+P!

a:

`%W2q*CR1(config)#cryptomapcisco10ipsec-isakmp

9N$2p#R,Q6J;

DR1(config-crypto-map)#matchaddress100

'

X+w8p*Z(a3}7u%u;

Y+o%D:

X+#O9M1#sR1(config-crypto-map)#settransform-settt

/---定义cryptomap要应用的IPsec转换集---/

2F!

_9s7z-o.HR1(config-crypto-map)#exit

R1(config)#interfaceserial0/0

R1(config-if)#cryptomapcisco

/S'

O4\9d&

u"

W&

D(_

3F.m4W&

t4T*

E*M'

k*j*Mar

100:

08:

31.131:

%CRYPTO-6-ISAKMP_ON_OFF:

ISAKMPisON

W./f,N

v2A5l

R1(config-if)#end

R1#

R1配置完成.

0j(S3%B7z.r同理,R2相关配置如下:

!

;

[*W&

D5}

I(@纽爱科网络实验室社区!

cryptoisakmppolicy10

encraes

authenticationpre-share

group2

z$Y%X0H-v*p

cryptoipsectransform-setttesp-aesesp-sha-hmac

&

~:

d9^!

N/|0Z*J7r9H!

cryptomapcisco10ipsec-isakmp

settransform-settt

%q'

N+P!

"

F;

M*x-xmatchaddress100

interfaceLoopback0

8q$Q$t/A'

q.i/a1Z

]纽爱科网络实验室社区!

interfaceSerial0/0

*k6J)d&

q9s-k36^4Q"

Z)U-R.V8h

T0\1[cryptomapcisco

(]0U6p#G4i3N9S;

\9T*h-q,Q(F#r1T!

*U:

^$c,I6S!

I纽爱科网络实验室社区access-list100permitip10.2.20.255

二.采用积极模式并PSK的IPsecVPN配置

3|9h6W8h7Y7{9u

Z)k

P3}/X4c4@$纽爱科网络实验室社区

3a04d/K5D'

]#L6~;

u&

s,_

*K,R4P;

#8F3IR1(config-if)#noshutdown

.V$]!

I(`7f#B.O-\R1(config-if)#exit

9{"

p"

V!

a*Q;

d5f(`/_2`

2b3X,}+Q8r2.定义感兴趣流量与路由协议:

(\3C'

^

@;

a1p$Z$E3v+c&

vR1(config)#access-list100permitip10.1.1/]0_$z)g8i'

S#B0a.m/h-d

f'

u7F纽爱科网络实验室社区

u/H,Z1Y5n7I4v9Y纽爱科网络实验室社区3.全局启用ISAKMP并定义对等体及其PSK(预共享密钥),采用积极模式:

R1(config)#cryptoisakmpenable7@#n1v"

`%G$K4t3FR1(config-isakmp-peer)#setaggressive-modepassword91lab

5J2p.^"

t4k%k

8k)Y1c,w7r*G4.定义IKE策略:

6K1B&

Q#e'

g)Y-r8z'

A7S9RR1(config-isakmp)#hashsha

+K$w:

N.L9b1kR1(config-isakmp)#authenticationpre-share

:

p.P:

y'

U:

r)A,E)C

7Q0y6]4X/R2|1RR1(config-isakmp)#exit

7T/T!

@

B6n+r3N%T纽爱科网络实验室社区R1(config)#cryptoipsectransform-setttesp-aes128esp-sha-hmac

R1(cfg-crypto-trans)#modetunnel

.x3O&

H#L1e"

F-tR1(cfg-crypto-trans)#exit

6@7G)i+[9v+u9q!

D6

6.定义cryptomap并应用在接口上:

/J6Z)i$c$h-i%N3i'

H纽爱科网络实验室社区R1(config)#cryptomapcisco10ipsec-isakmp

"

J;

H5z:

f1D'

q'

q+ER1(config-crypto-map)#matchaddress100

|*~,p&

G$d)C(U!

d-SR1(config-crypto-map)#settransform-settt

R1(config-crypto-map)#exit

4]7t0N-`$z纽爱科网络实验室社区R1(config)#interfaceserial0/0

]/W;

W*R3}/S/5Z

*Mar

-m2f,M$T2q,n纽爱科网络实验室社区R1配置完成.

同理,R2配置如下:

.C#_'

j7p8O0T6{+}-eencraes

N'

E+_'

8E(B

setaggressive-modepassword91lab

k6u3S4w:

r+e

cryptomapcisco10ipsec-isakmp9k:

h8Z.z8|(_-F1u.U%fsettransform-settt

)n2*G9V:

k

|8m%Cmatchaddress100

9U#G+q$Y+x/)C7]9C5|!

interfaceLoopback0'

t*G6j5[.R1h/v!

7x*d'

J"

{&

R;

^interfaceSerial0/0

/e%j5f!

R6z!

A

r

cryptomapcisco

3y)~'

v1c.!

h7d#X!

%n%r5O9M8k,s#m2G(v!

N3F

J3P0A:

U3C2Q;

]-u纽爱科网络实验室社区access-list100permitip10.2.20.255

三.GRE隧道与IPsec的结合

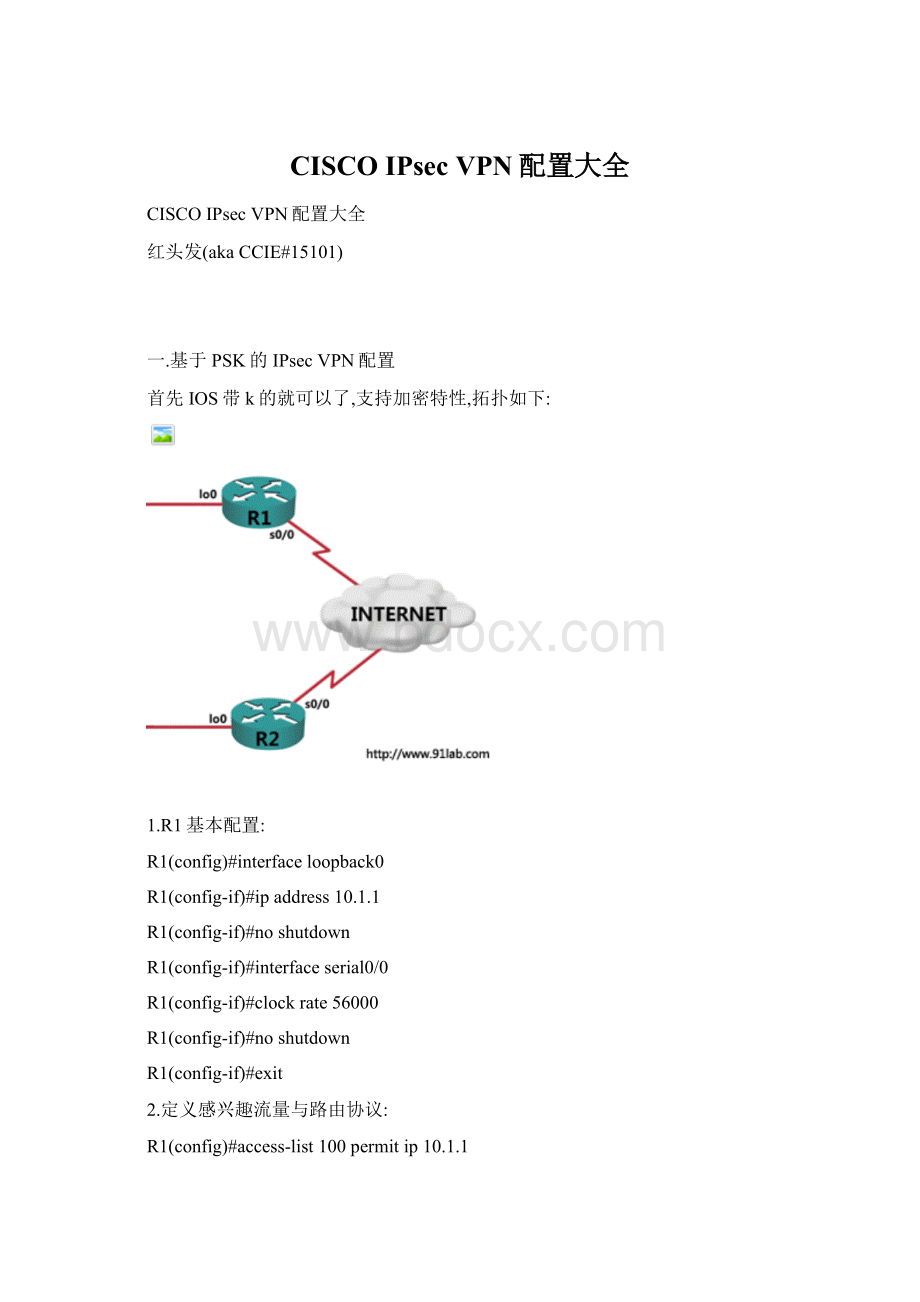

GRE隧道本身不带安全特性,可以通过结合基于PSK的IPsec来实现安全功能.拓扑如下:

5X"

}

}%M8n5b;

n&

_

$]$_8~-'

p%i9j/VR1(config-if)#interfaceserial0/0

%|/h/g*\-FR1(config)#interfacetunnel0

R1(config-if)#ipunnumberedserial0/0

R1(config-if)#tunnelsourceserial0/0#b5`#D/O%`R1(config-if)#tunnelmodegreip

/---可以不打,默认即为GRE---/

+z"

a!

i5C*b8E+{0u2.定义感兴趣流量与路由协议:

s!

u#Y/d%t)I(W(z/o2H3c4n.S:

b:

|9@-H9`9R'

A7

R1(config)#cryptoisakmpenable1[9v&

|2p1k3}&

w

%d

@)M/H(P1t3B.P"

g纽爱科网络实验室社区R1(config)#cryptoisakmppolicy10

q*w(F,|,Y(X/q;

r纽爱科网络实验室社区R1(config-isakmp)#hashsha

)|

B4$t"

O"

f#eR1(config-isakmp)#authenticationpre-share

R1(config-isakmp)#lifetime3600

(n&

t%q(m(O;

x

/Z,I2f;

`'

`$^R1(cfg-crypto-trans)#modetunnel

R1(cfg-crypto-trans)#exit

5K9S.+g#h8d*~

r6.定义cryptomap并应用在接口上:

R1(config)#cryptomapcisco10ipsec-isakmp

R1(config-crypto-map)#matchaddress100

R1(config-crypto-map)#settransform-settt

U+D8["

[;

o"

p&

z1MR1(config-crypto-map)#exit

g0C$Q!

I+P$P3h0mR1(config-if)#cryptomapcisco

.B-B+`$r4l-a"

z#v1`7*Mar

2w(T-H4H(K7_9}

x*|/X7I0jR1(config-if)#end

7e4Q8r!

@4b;

K)i-JR1#

/C/Q$z7I;

P,h#\R1配置完成.

同理,R2相关配置如下:

I0e+R/O:

U+L6~/S9P5M纽爱科网络实验室社区!

.L5R/G/F%L5z7d4p'

L纽爱科网络实验室社区cryptoisakmppolicy10

1P&

y#y5t"

i2d!

z'

gencraes

6N+G4_#r!

{*k2c){!

E(R!

F!

x9_8Q!

y*W!

5s;

N9~(n%q*k#\3zcryptomapcisco10ipsec-isakmp

$e1K;

)n%P(l9|

A0A!

S&

s0C3~*:

c7esettransform-settt

matchaddress100

f.x%h4a8g!

x纽爱科网络实验室社区!

7D9W9t3V

c*C/}interfaceTunnel0

ipunnumberedSerial0/0

tunnelsourceSerial0/0

/O3e'

k+Y3J"

d

6M,G8M8}'

J9U'

Z5N"

PinterfaceLoopback0

f%^%n+a.W%[

w.E1R(q1P'

l+q1q-}9Q3Ocryptomapcisco

(a0]7D.:

f1S

P&

x5e

J-K#P)K&

C8g&

J!

四.IPsecVPN的高可用性

通常情况下,我们希望IPsecVPN流量可以在主从路由器之间做到无缝切换,可以通过HSRP与SSO相结合的方式来达到此目的.HSRP用于保证接入流量的热备份.一旦主路由器down掉后,HSRP立即将IKE信息与SA传递给备份路由器;

而SSO允许主从路由器之间共享IKE与SA信息.

7j

@'

u:

i-I5k7_+]/V$b'

w

topo.jpg(66.28KB)

2008-10-1519:

48

SPOKE配置如下:

1.定义感兴趣流量与路由协议:

SPOKE(config)#access-list100permitip10.1.1

2.全局启用ISAKMP并定义对等体及其PSK(预共享密钥):

SPOKE(config)#cryptoisakmpenable

~6a6x.G8M

Q;

A/A8i4I#_.R

2G3[-F#`6W5l纽爱科网络实验室社区3.定义IKE策略:

SPOKE(config)#cryptoisakmppolicy10

(A7L+P5x;

B'

N.y#lSPOKE(config-isakmp)#encryptionaes128

SPOKE(config-isakmp)#hashsha

SPOKE(config-isakmp)#authenticationpre-share

SPOKE(config-isakmp)#group2

-F:

A+h;

Z:

j/`:

Z;

h纽爱科网络实验室社区SPOKE(config-isakmp)#lifetime3600

SPOKE(config-isakmp)#exit

4.定义IPSec转换集(transformset):

SPOKE(config)#cryptoipsectransform-setnuaikoesp-aes128esp-sha-hmac

SPOKE(cfg-crypto-trans)#exit

5.定义cryptomap并应用在接口上:

SPOKE(config)#cryptomapccsp10ipsec-isakmp

SPOKE(config-crypto-map)#matchaddress100

SPOKE(config-crypto-map)#settransform-setnuaiko

SPOKE(config-crypto-map)#exit

SPOKE(config)#interfaceserial0/0

SPOKE(config-if)#cryptomapccsp

3V6x#s-A(W#{纽爱科网络实验室社区*Mar

t!

o+p3n

y7{2n

SPOKE(config-if)#end

SPOKE#

SPOKE配置完成.

HUB1配置如下:

7{:

O.D+b

s8V'

P$A纽爱科网络实验室社区1.定义感兴趣流量与路由协议:

HUB1(config)#access-list100permitip10.2.2

HUB1$u7G4m'

R6N

Y4w$Z

P.{5V

(_9J;

\(x&

M.S9_纽爱科网络实验室社区HUB1(config)#cryptoisakmpenable

b8K)Q%|3Z

3.定义IKE策略:

HUB1(config)#cryptoisakmppolicy10

#I$X.d3]5i

B)A;

q2]9QHUB1(config-isakmp)#encryptionaes128

HUB1(config-isakmp)#hashsha

HUB1(config-isakmp)#authenticationpre-share

HUB1(config-isakmp)#group2

HUB1(config-isakmp)#lifetime3600

e4r

h-z0a-s$V纽爱科网络实验室社区HUB1(config-isakmp)#exit

4.定义IPSec转换集(trans

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- CISCO IPsec VPN配置大全 VPN 配置 大全

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

对中国城市家庭的教育投资行为的理论和实证研究.docx

对中国城市家庭的教育投资行为的理论和实证研究.docx