01fr第3章分组密码和数据加密标准DES精简104Word文档格式.docx

01fr第3章分组密码和数据加密标准DES精简104Word文档格式.docx

- 文档编号:18261871

- 上传时间:2022-12-14

- 格式:DOCX

- 页数:19

- 大小:546.57KB

01fr第3章分组密码和数据加密标准DES精简104Word文档格式.docx

《01fr第3章分组密码和数据加密标准DES精简104Word文档格式.docx》由会员分享,可在线阅读,更多相关《01fr第3章分组密码和数据加密标准DES精简104Word文档格式.docx(19页珍藏版)》请在冰豆网上搜索。

此外DES算法。

它由分组密码操作上n位明文块经过产生n位密文区块。

任意可逆的替代映射密码查找表:

对较大的分组是不切合实际,但是,从实现和性能的观点。

一般而言,一个n位通用分组密码替代表的规模,关键是N*2n。

对于64位的块,这是一个理想的长度挫败统计分析攻击的统计,表的大小是64×

264=270=1021位。

这实际是密钥的长度,这太长了,实现推广困难很大。

在考虑这些困难,Feistel指出,现在需要的对应较n是一个近似的理想分组密码系统,建立起来的组件,很容易实现。

Feistel是指一个n位通用替代是一个理想的分组密码,因为它允许的最大数量的加密映射(从明文到密文块)。

4位输入产生的一个16个可能的输出,这是对应的密码替换成一个独特的16个可能的输出,每个代表了4位密文。

该加密和解密映射可以定义一个表格所示,如图3.1。

它描绘了一个微小的4位替代;

它表明,每一个可能的输入可任意映射到任何输出-这就是为什么它的复杂性的增长如此迅速。

(ClaudeShannon’s1949paper)

申农的1949年论文的关键思想,引导了现代分组密码的发展。

重要的是,他建议交替使用S-盒分和P–盒(形式的S-P网络SPN),形成一个复杂的实用密码。

他还介绍了思想的混乱和扩散(confusionanddiffusion),它们分别由S-盒和P-盒(与S-盒)提供。

扩散和混乱是香农引入的两个基本构件。

对于密码操作来讲是替代和排列;

对于于消息的信息量(统计特征)来说是混乱和扩散每个分组密码涉及转变块明文到密文区块,其中的转变取决于关键。

例子:

一滴红墨水滴入太平洋;

(海水依然是蓝色的);

要重新将红墨水分离是不可能的。

扩散力求使明文和密文的统计之间的关系尽可能复杂以挫败企图推断。

混乱力求使密文和加密金钥统计之间的关系一样复杂可能再次挫败企图。

一幅扑克牌从6楼以天女撒花的方式扔下一楼;

54位同学一个去检一张;

按学号收集起来;

这个顺序是乱的。

没有规律;

实验可重复;

实验现象重复的概率几乎为零;

服从某种概率分布。

这是“乱”;

无序可言

因此,成功的扩散和混乱成为现代的分组密码的本质属性,他们已成为现代化的分组密码的设计。

体的实现取决于Feistel网络的选择下列参数和设计的基石:

HorstFeistel设计出基于可逆替代乘积密码feistelcipher;

实出了香农的S-P网络思想。

这个结构称为费斯妥结构或费斯妥网络,它有以下几个主要参数:

blocksize块大小-增加规模提高安全性,但放缓速度;

钥长度keysize-规模日益提高的安全,使详尽关键搜寻难度,但可能会减缓密码

轮数numberofrounds-越来越多改善安全,但放缓密码

subkeygenerationalgorithm子钥生成算法-更加复杂的分析可以作出努力,但放缓密码

轮功能-更加复杂的分析可以作出努力,但放缓密码

fastsoftwareen/decryption快速软件加/解密-最近关心的实际使用

easeofanalysis便于分析-更容易验证与测试的力量

2.数据加密标准(DES)的历史

美国国家标准局NBS,1973年开始研究除国防部外的其它部门的计算机系统的数据加密标准(DES),于1973年5月15日和1974年8月27日先后两次向公众发出了征求加密算法称为DES算法的公告。

加密算法要达到的目的(通常称为DES密码算法要求)主要为以下四点:

1.DES能提供高质量的数据保护;

2.DES具有相当高的复杂性,使得破译的开销超过可能获得的利益,同时又要便于理解和掌握;

3.DES密码体制的安全性应该不依赖于算法的保密,其安全性仅以密钥的保密为基础;

4.实现经济,运行有效,并且适用于多种完全不同的应用。

使用最广泛的私钥分组密码,是数据加密标准(DES)。

这是在1977年通过了国家标准局作为联邦信息处理标准第46条第(文件号:

FIPSPUB46)。

加密数据加密64位分组使用56位密钥。

该加密得到广泛使用。

它也一直受到很大争议的安全。

1977年1月,美国政府颁布:

采纳IBM公司设计的方案作为非机密数据的正式数据加密标准(DESDataEncryptionStandard)。

其前身是费斯妥(Festel)加密算法。

斯妥是IBMLucifer魔王的作者,德国人,1943年移民美国,战后在空军的研究中心研究密码,1960年转到密特(Mitre)公司又遭阻,后来到IBM,但遭美国国家安全局(NSA)阻挠,谣传NSA限制其钥匙长度不可超过56位,DES56位有效密钥。

3.DES算法的入口参数

DES算法的入口参数有三个:

Key、Data、Mode。

其中Key为8个字节共64位,是DES算法的工作密钥;

Data也为8个字节64位,是要被加密或被解密的数据,称其这一个DES字或DES分组;

Mode为DES的工作方式,有两种:

加密或解密。

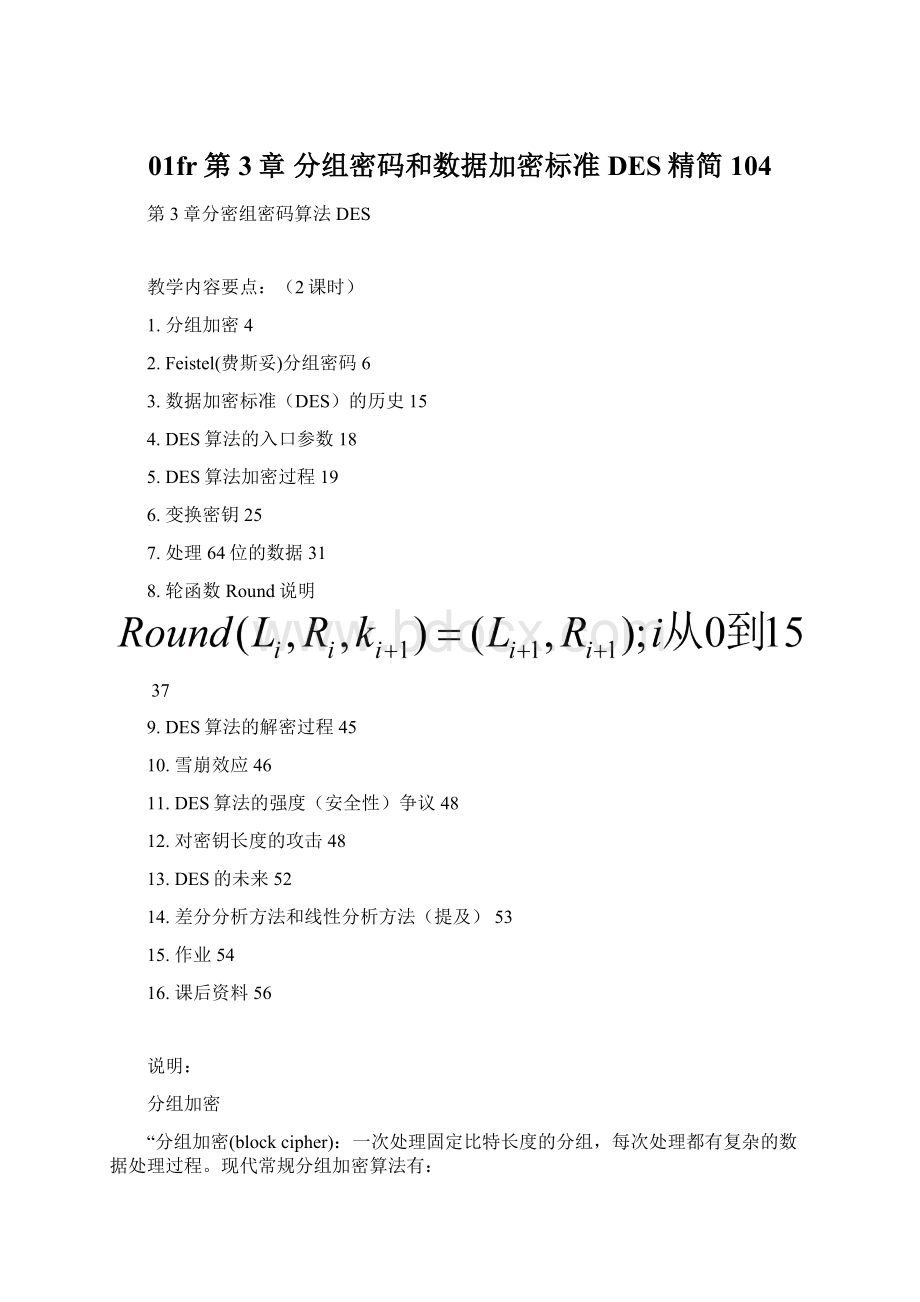

4.DES算法加密过程

学习密码算法的3个层面:

第1层境界:

知道如何执行(手工执行);

第2层境界:

还要知道如何描述(计算机算法操作符和自然语言);

第3层境界:

用某种语言平台来实现(用计算机来提高效率)

两个过程:

变换密钥得到16*48bits的子密钥.

处理64bits数据得到64bits密文/或明文

概述

DES的一般描述2

第1步:

从64位输入密钥出发经过16轮变化生成16个48子密钥位

过程:

(1次选排之后,循环左移-选排16次);

一个子密钥的生成流程.

(简单来讲:

一次选排,循左,二次选排(三部曲))。

第2步:

从64位数据出发,利用16子子密钥经过16轮变化得到64位数据输出;

如果加密:

则16轮变化按增序序使用16个子钥,如果解密;

则减序使用16个子钥;

(初始排列;

轮处理;

逆初始排列)

11010111;

实始排列号43126578;

得到:

10111011;

从新编号;

其逆排列为:

34216578;

图示总结:

DES的一轮数据处理的流程图:

详细解说:

5.变换密钥

表1:

密钥位编号

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

45

36

37

38

39

40

41

42

43

44

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

1-1、变换密钥:

,

:

从64中选56位去奇偶校验位(8k位,0≤k≤7,通常奇偶校验位是字节的最高位);

将数据照某常表1排列。

用小写k表示子钥;

常表1

56排列(Permuted1,P1)

35

1-2、将密钥分为两个部分,左边的28位称为

,右边的28位称为

。

1-3

进入下步。

循环左移

位。

见表(循环移位表)。

循环移位表:

16轮左移轮数与位数函数Bit(I)

I

不累加

移位

累加左移位数

1-4、

,得到子密钥

I++;

<

17则跳至1-3,否则结束。

从56中选48位,照某常表2中选取。

将数据照某常表2排列。

常表2

56选48选择排列)(PermutedChoice,PC)

过和图示总结:

6.处理64位的数据

2-1、

(M表示消息)取得64位的数据,如果数据长度不足64位,应该将其填充为64位(例如补零),

初始排列,照某常表1进行初始排列。

数据位编号:

常表:

输入的64位数据

64

初始排列(InitialPermutation(IP))

58

50

42

34

26

18

10

2

60

52

44

36

28

20

12

4

62

54

46

38

30

22

14

6

64

56

48

40

32

24

16

8

57

49

41

33

25

17

9

1

59

51

43

35

27

19

11

3

61

53

45

37

29

21

13

5

63

55

47

39

31

23

15

7

2-2、数据分为两部分,开始的32位称为

,最后的32位称为

2-3轮函数(输出为两个;

以向量坐标的形式);

2-4、左右互换并合并:

R16L16

2-8、

此分组的输出。

初始排列,照某常表6进行排列。

(末选排)注意:

左右互换了。

解密过程:

只有一处不同,即子密钥的使用顺序不同,加密从k0用到k15;

而解密是从k15用到k0;

(算法演示)

7.轮函数Round说明

2-3、

(向左赋值)

2-4、

从32中照某常表2选取48位。

照某常表3排列。

(开始进入F处理)

32-48位扩展(Expansion(E))

2-5、

,将得到32位输出:

(F处理结束)

照S盒常表4进行置换:

,j从1执行到8。

例题:

试写0x4142434445464748的S盒输出?

2-6、

照某表常表5进行排列。

(选排)

2-7、

YES,

8.DES算法的解密过程

解密过程与加密是一样的,只是子钥使用的顺序列取反。

9.雪崩效应

任何加密算法都必须有的品质:

一个小小的明文或密钥改变都对应产生一个重大的密文改变。

特别是,改变一个位元的明文或一个位的密钥应该产生的变化在许多比特的密文。

如果变化很小,这可能提供了一种方法,使用得差分分析攻击有效;

DES表现出强大的雪崩效应,因为可以看到表3.5。

10.DES算法的强度(安全性)争议

1.F函数(S-Box)设计原理未知

2.密钥长度的争论

3.DES的破译

4.弱密钥与半弱密钥

5.DES的替代算法AES。

11.对密钥长度的攻击

理论上:

关于DES算法的另一个最有争议的问题就是担心实际56比特的密钥长度不足以抵御穷举式攻击,因为密钥量只有

个。

1天=24*3600*365=31536000≈107

P4CPU=1GHz≈109

101*Hz能执行1条指令,判断1个密钥,工执行103条指令;

要求1年能破译的话要CPU≈1017-(7+9-1-3)=105块CPU。

1.早在1977年,Diffie和Hellman已建议制造一个每秒能测试100万个密钥的VLSI芯片,再用若干芯片做成一台机器。

要求它一天就可以搜索整个密钥空间。

他们估计制造这样的机器大约需要2000万美元,如今大大降低。

2.在CRYPTO’93上,Session和Wiener给出了一个非常详细的密钥搜索机器的设计方案,这个机器基于并行运算的密钥搜索芯片,所以16次加密能同时完成。

花费10万美元,平均用1.5天左右就可找到DES密钥。

实践上:

1.美国克罗拉多洲的程序员Verser从1997年2月18日起,用了96天时间,在Internet上数万名志愿者的协同工作下,成功地找到了DES的密钥,赢得了悬赏的1万美元。

2.1998年7月电子前沿基金会(EFF)使用一台25万美圆的电脑在56小时内破译了56比特密钥的DES。

3.1999年1月RSA数据安全会议期间,电子前沿基金会用22小时15分钟就宣告破解了一个DES的密钥。

4.1990年,以色列密码学家EliBiham和AdiShamir提出了差分密码分析法,可对DES进行选择明文攻击,线性密码分析比差分密码分析更有效。

发生了破解事件,并不代表着算法攻破;

只有对任意量的密文在可以接受的代价找出明文;

才是成功破解;

有人中奖了并不是谁都可以中奖。

将偶然的东西当成必然性来大量推广是不对的。

12.DES的未来

DES已经逐渐退出舞台,NIST推出了DES的替代算法AES(AdvancedEncryptionStandard).

它在安全性等方面比DES有质的提高。

在第5章会讲到。

13.差分分析方法和线性分析方法(提及)

分析方法并不等于已破解;

而是从另一角度来说明破解的代价。

它们是对DES算法最有效的分析方法

另一个值得关注的是可能性,密码有可能利用的特点,加密算法。

关注的焦点一直在八个替代表格,或S-盒,用来在每个迭代。

这些技术运用一些深层次的结构,通过收集密码信息加密,以便最终可以恢复一些/所有子钥位,这样可以缩小密钥搜索范围;

如差分方法可以将密钥搜索简化到2^47;

虽然大大缩小了,但其不具实践上的意义。

在较小的范围进行强力攻击。

一般来说这些都是统计攻击依靠大量的信息收集其成功的可能性。

攻击这种形式包括差分密码分析和线性密码分析。

14.作业

1.试描述DES算法的子密钥生成过程和数据处理过程。

2.什么是分组密码,分组密码和流密码有什么区别?

一个密码系统由哪些元素所组成。

何谓对称密码和公钥密码?

4,已知在进行S盒替代之前有输入为ASCII字符串:

自身学号的最后6个字符(48bits)。

写出其ASCII码的二进制表示,查8个S盒,试用十六进制表示出S盒替代后的输出(8个字符)。

15.课后资料

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- 01fr第3章 分组密码和数据加密标准DES精简104 01 fr 分组 密码 数据 加密 标准 DES 精简 104

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

广东省普通高中学业水平考试数学科考试大纲Word文档下载推荐.docx

广东省普通高中学业水平考试数学科考试大纲Word文档下载推荐.docx