服务系统漏洞扫描.docx

服务系统漏洞扫描.docx

- 文档编号:12669547

- 上传时间:2023-04-21

- 格式:DOCX

- 页数:17

- 大小:937.38KB

服务系统漏洞扫描.docx

《服务系统漏洞扫描.docx》由会员分享,可在线阅读,更多相关《服务系统漏洞扫描.docx(17页珍藏版)》请在冰豆网上搜索。

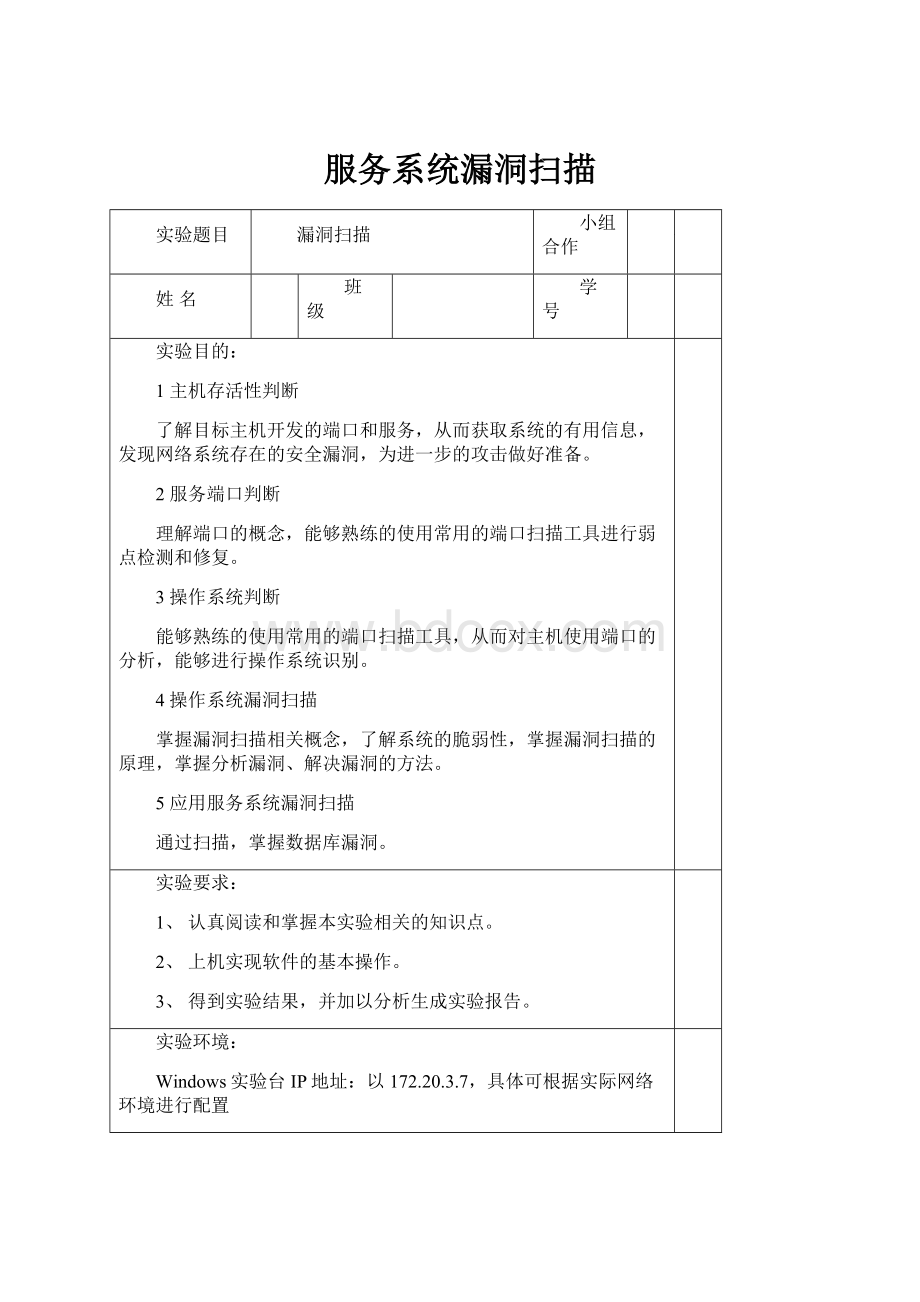

服务系统漏洞扫描

实验题目

漏洞扫描

小组合作

否

姓名

班级

学号

实验目的:

1主机存活性判断

了解目标主机开发的端口和服务,从而获取系统的有用信息,发现网络系统存在的安全漏洞,为进一步的攻击做好准备。

2服务端口判断

理解端口的概念,能够熟练的使用常用的端口扫描工具进行弱点检测和修复。

3操作系统判断

能够熟练的使用常用的端口扫描工具,从而对主机使用端口的分析,能够进行操作系统识别。

4操作系统漏洞扫描

掌握漏洞扫描相关概念,了解系统的脆弱性,掌握漏洞扫描的原理,掌握分析漏洞、解决漏洞的方法。

5应用服务系统漏洞扫描

通过扫描,掌握数据库漏洞。

实验要求:

1、认真阅读和掌握本实验相关的知识点。

2、上机实现软件的基本操作。

3、得到实验结果,并加以分析生成实验报告。

实验环境:

Windows实验台IP地址:

以172.20.3.7,具体可根据实际网络环境进行配置

本地主机:

WindowsXP操作系统、SimpleISES系统客户端、Wireshark抓包工具

本地主机IP地址:

以192.168.1.28,具体可根据实际网络环境进行配置

实验内容与步骤:

<主机存活性判断>

【实验步骤】

(1)漏洞扫描实验中,由于扫描工具的本身的局限性不能在物理网卡上设置多个ip地址,请确保单IP环境,如下图所示。

图1

(2)在客户端打开命令行窗口,用ping命令测试目标主机(选择启动Windows实验台为扫描对象)是否存活,如图2所示。

图2ping测试

(3)在实验实施面板中填写目标主机的IP地址,选择两种扫描方式进行扫描;扫描结果分别如图3和图4所示,分析扫描的分析结果,比较两种扫描分析结果的不同之处。

图3ping扫描结果

图4非ping扫描结果

(4)在目标主机上打开防火墙如图5所示;再ping目标主机,如图6所示,可以发现无法ping通。

图5启动防火墙

图6ping不通

<服务端口判断>

【实验步骤】

(1)漏洞扫描实验中,由于扫描工具的本身的局限性不能在物理网卡上设置多个ip地址,请确保单IP环境,如下图所示。

图7

(2)启动实验实施面板对目标主机(选择启动Windows实验台为目标主机)进行端口扫描,如图8所示;查看结果,如图9所示,可以看到开放的TCP端口及对应的服务。

图8端口扫描

图9端口扫描结果

(3)启动Wireshark抓包工具,选择网卡启动抓包后在过滤条件中输入“ip.dst==目标主机IP地址”,选择SYN隐秘扫描对目标主机进行扫描。

等待扫描结束,查看分析结果并对Wireshark抓获的数据包进行分析。

图10为扫描结果,图11为对目标主机80端口(WEB服务)发出一个RST(复位)数据包以断开和目标主机的连接的报文,由此分析SYN半开扫描的基本原理。

图10隐秘扫描结果

图11抓包分析

<操作系统判断>

【实验步骤】

(1)漏洞扫描实验中,由于扫描工具的本身的局限性不能在物理网卡上设置多个ip地址,请确保单IP环境,如下图所示。

图12

(2)启动实验实施面板对目标主机(选择启动Windows实验台为目标主机)进行操作系统隐秘扫描,如图13所示;查看结果,如图14所示,可以看到扫描出的操作系统类型说明(目标主机需开放一定的网络服务才能扫描出操作系统类型)。

图13隐秘扫描

图14扫描结果

(3)在目标主机上打开防火墙,如图15所示;再次扫描操作系统类型,扫描结果如图16所示,分析其原因。

图15启动防火墙

图16启动防火墙后的扫描结果

(4)关闭防火墙,尝试一下用一般扫描来判断目标主机操作系统,扫描结果如图17所示;对比隐秘扫描比较一下两者扫描过程有何不同。

图17一般扫描结果

<操作系统漏洞扫描>

【实验步骤】

(1)漏洞扫描实验中,由于扫描工具的本身的局限性不能在物理网卡上设置多个ip地址,请确保单IP环境,如下图所示。

图18

(2)启动实验实施面板对目标主机(选择启动Windows实验台为目标主机)进行网络漏洞扫描,如图19所示;查看结果,如图20所示。

图19网络漏洞扫描

图20扫描结果报告

(3)对目标主机进行与操作系统相应的漏洞扫描,如图21所示;扫描结果如图22所示,分析其结果与网络漏洞扫描的区别。

注意:

如果实验台系统死机需重新扫描。

图21操作系统相关扫描

图22扫描结果报告

继续对Linux实验台进行网络和操作系统漏洞扫描,分析实验结果(实验台的操作系统类型是CentOS)。

<应用服务系统漏洞扫描>

【实验步骤】

(1)漏洞扫描实验中,由于扫描工具的本身的局限性不能在物理网卡上设置多个ip地址,请确保单IP环境,如下图所示。

图23

(2)启动目标主机(选择启动Windows实验台为目标主机)SQLServer的“企业管理器”将管理员sa的密码直接改为sa(直接在“密码”框内输入新密码,点击确定然后再确认输入一遍即可),如图24所示。

图24修改sa管理员密码

(3)启动实验实施面板对目标主机进行数据库漏洞扫描,如图25所示;扫描结果如图26所示,可以看到漏洞提示,这是由于弱口令引起的漏洞。

注意:

扫描有可能导致实验台系统死机,如有必要可重启实验台再次扫描。

图25数据库漏洞扫描

图26扫描结果报告

(4)将目标主机的数据库sa密码改回原来的密码(实验台的原密码为123456),如图27,再进行数据库漏洞扫描,查看结果。

图27改回原密码

(5)用UltraEdit打开ISES目录\HoleScan\scandll\scripts\mssql_brute_force.nasl(打开该文件时不要转换格式),添加一条用于暴力破解的口令,如图28所示(注意与前面的用户口令格式一致)。

图28脚本分析

(6)继续扫描目标主机的数据库漏洞,分析实验结果。

四、实验总结:

通过实验,则发现存在很大安全隐患,用户的密码口令的强度非常低很多还在使用默认的弱口令,网络攻击者可以非常轻易的接管整个服务器。

还有数据库系统的用户权限和执行外部系统指令是该系统最大的安全弱点,由于未对数据库做明显的安全措施,则需进一步对数据库做最新的升级补丁。

手工测试发现部分周边机器明显存在严重安全漏洞,来自周边机器的安全弱点可能是影响网络的最大威胁。

由于其他原因不能及时安装补丁的系统,考虑在网络边界、路由器、防火墙上设置严格的访问控制策略,以保证网络的动态安全。

建议网络管理员、系统管理员、安全管理员关注安全信息、安全动态及最新的严重漏洞,攻与防的循环,伴随每个主流操作系统、应用服务的生命周期。

建议采用网络入侵检测系统实时监控网络流量,及时发现病毒感染源。

建议定期对网络进行漏洞扫描,真正做到未雨绸缪。

五、指导教师评语及成绩:

教师签名

成绩

批阅日期

2013年月日

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- 服务 系统漏洞 扫描

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

铝散热器项目年度预算报告.docx

铝散热器项目年度预算报告.docx