asa 5505配置常用命令.docx

asa 5505配置常用命令.docx

- 文档编号:11517525

- 上传时间:2023-03-02

- 格式:DOCX

- 页数:12

- 大小:20.41KB

asa 5505配置常用命令.docx

《asa 5505配置常用命令.docx》由会员分享,可在线阅读,更多相关《asa 5505配置常用命令.docx(12页珍藏版)》请在冰豆网上搜索。

asa5505配置常用命令

在配ASA5505时用到的命令

2009-11-2222:

49

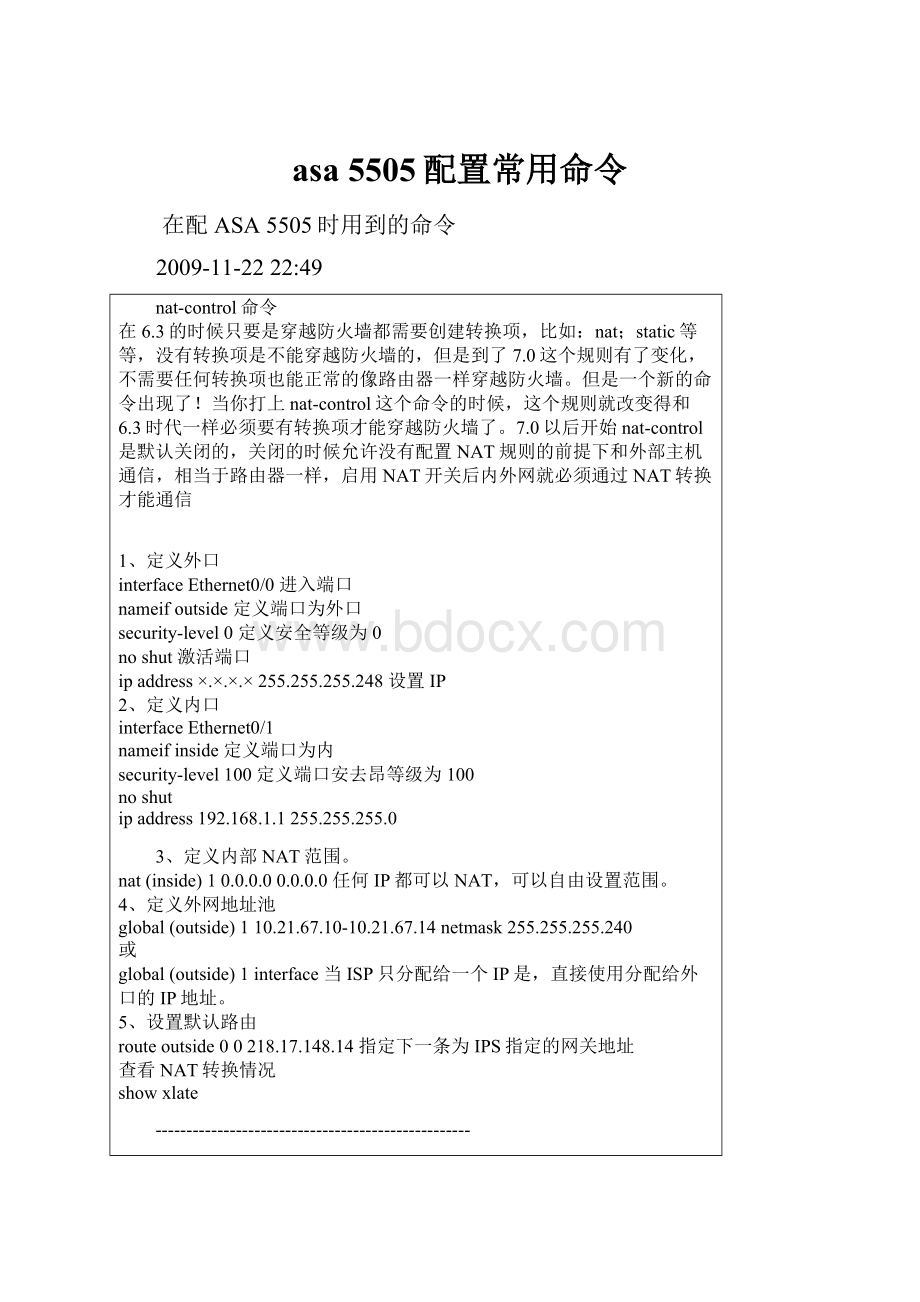

nat-control命令

在6.3的时候只要是穿越防火墙都需要创建转换项,比如:

nat;static等等,没有转换项是不能穿越防火墙的,但是到了7.0这个规则有了变化,不需要任何转换项也能正常的像路由器一样穿越防火墙。

但是一个新的命令出现了!

当你打上nat-control这个命令的时候,这个规则就改变得和6.3时代一样必须要有转换项才能穿越防火墙了。

7.0以后开始nat-control是默认关闭的,关闭的时候允许没有配置NAT规则的前提下和外部主机通信,相当于路由器一样,启用NAT开关后内外网就必须通过NAT转换才能通信

1、定义外口

interfaceEthernet0/0进入端口

nameifoutside定义端口为外口

security-level0定义安全等级为0

noshut激活端口

ipaddress×.×.×.×255.255.255.248设置IP

2、定义内口

interfaceEthernet0/1

nameifinside定义端口为内

security-level100定义端口安去昂等级为100

noshut

ipaddress192.168.1.1255.255.255.0

3、定义内部NAT范围。

nat(inside)10.0.0.00.0.0.0任何IP都可以NAT,可以自由设置范围。

4、定义外网地址池

global(outside)110.21.67.10-10.21.67.14netmask255.255.255.240

或

global(outside)1interface当ISP只分配给一个IP是,直接使用分配给外口的IP地址。

5、设置默认路由

routeoutside00218.17.148.14指定下一条为IPS指定的网关地址

查看NAT转换情况

showxlate

---------------------------------------------------

一:

6个基本命令:

nameif、interface、ipaddress、nat、global、route。

二:

基本配置步骤:

step1:

命名接口名字

nameifethernet0outsidesecurity0

nameifethernet1insidesecurity100

nameifethernet2dmzsecurity50

**7版本的配置是先进入接口再命名。

step2:

配置接口速率

interfaceethernet010fullauto

interfaceethernet110fullauto

interfaceethernet210full

step3:

配置接口地址

ipaddressoutside218.106.185.82

ipaddressinside192.168.100.1255.255.255.0

ipaddressdmz192.168.200.1255.255.255.0

step4:

地址转换(必须)

*安全高的区域访问安全低的区域(即内部到外部)需NAT和global;

nat(inside)1192.168.1.1255.255.255.0

global(outside)1222.240.254.193255.255.255.248

***nat(inside)0192.168.1.1255.255.255.255表示192.168.1.1这个地址不需要转换。

直接转发出去。

*如果内部有服务器需要映射到公网地址(外网访问内网)则需要static和conduit或者acl.

static(inside,outside)222.240.254.194192.168.1.240

static(inside,outside)222.240.254.194192.168.1.2401000010

后面的10000为限制连接数,10为限制的半开连接数。

conduitpermittcphost222.240.254.194eqwwwany

conduitpermiticmpanyany(这个命令在做测试期间可以配置,测试完之后要关掉,防止不必要的漏洞)

ACL实现的功能和conduit一样都可实现策略访问,只是ACL稍微麻烦点。

conduit现在在7版本已经不能用了。

Access-list101permittcpanyhost222.240.254.194eqwww

Access-group101ininterfaceoutside(绑定到接口)

***允许任何地址到主机地址为222.240.254.194的www的tcp访问。

Step5:

路由定义:

Routeoutside00222.240.254.1931

Routeinside192.168.10.0255.255.255.0192.168.1.11

**如果内部网段不是直接接在防火墙内口,则需要配置到内部的路由。

Step6:

基础配置完成,保存配置。

Writememorywriteerase清空配置

reload

---------------------------------------------------

要想配置思科的防火墙得先了解这些命令:

常用命令有:

nameif、interface、ipaddress、nat、global、route、static等。

global

指定公网地址范围:

定义地址池。

Global命令的配置语法:

global(if_name)nat_idip_address-ip_address[netmarkglobal_mask]

其中:

(if_name):

表示外网接口名称,一般为outside。

nat_id:

建立的地址池标识(nat要引用)。

ip_address-ip_address:

表示一段ip地址范围。

[netmarkglobal_mask]:

表示全局ip地址的网络掩码。

nat

地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:

nat(if_name)nat_idlocal_ip[netmark]

其中:

(if_name):

表示接口名称,一般为inside.

nat_id:

表示地址池,由global命令定义。

local_ip:

表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:

表示内网ip地址的子网掩码。

route

route命令定义静态路由。

语法:

route(if_name)00gateway_ip[metric]

其中:

(if_name):

表示接口名称。

00:

表示所有主机

Gateway_ip:

表示网关路由器的ip地址或下一跳。

[metric]:

路由花费。

缺省值是1。

static

配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:

static(internal_if_name,external_if_name)outside_ip_addrinside_ip_address

其中:

internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

outside_ip_address表示外部网络的公有ip地址。

inside_ip_address表示内部网络的本地ip地址。

(括号内序顺是先内后外,外边的顺序是先外后内)

例如:

asa(config)#static(inside,outside)133.0.0.1192.168.0.8

表示内部ip地址192.168.0.8,访问外部时被翻译成133.0.0.1全局地址

**************************************************************************

asa#conft

asa(config)#hostnameasa//设置主机名

asa(config)#enablepasswordcisco//设置密码

配置外网的接口,名字是outside,安全级别0,输入ISP给您提供的地址就行了。

asa(config)#interfaceGigabitEthernet0/0

asa(config)#nameifoutside//名字是outside

asa(config)#securit-level0//安全级别0

asa(config)#ipaddress*.*.*.*255.255.255.0//配置公网IP地址

asa(config)#duplexfull

asa(config)#

asa(config)#noshutdown

配置内网的接口,名字是inside,安全级别100

asa(config)#interfaceGigabitEthernet0/1

asa(config)#nameifinside

asa(config)#securit-level100

asa(config)#duplexfull

asa(config)#speed100

asa(config)#noshutdown

配置DMZ的接口,名字是dmz,安全级别50

asa(config)#interfaceGigabitEthernet0/2

asa(config)#nameifdmz

asa(config)#securit-level50

asa(config)#duplexfull

asa(config)#

asa(config)#noshutdown

网络部分设置

asa(config)#nat(inside)1192.168.1.1255.255.255.0

asa(config)#global(outside)1222.240.254.193255.255.255.248

asa(config)#nat(inside)0192.168.1.1255.255.255.255//表示192.168.1.1这个地址不需要转换。

直接转发出去。

asa(config)#global(outside)1133.1.0.1-133.1.0.14//定义的地址池

asa(config)#nat(inside)100//00表示转换网段中的所有地址。

定义内部网络地址将要翻译成的全局地址或地址范围

配置静态路由

asa(config)#routeoutside00133.0.0.2//设置默认路由133.0.0.2为下一跳

如果内部网段不是直接接在防火墙内口,则需要配置到内部的路由。

asa(config)#Routeinside192.168.10.0255.255.255.0192.168.1.11

地址转换

asa(config)#static(dmz,outside)133.1.0.110.65.1.101;静态NAT

asa(config)#static(dmz,outside)133.1.0.210.65.1.102;静态NAT

asa(config)#static(inside,dmz)10.66.1.20010.66.1.200;静态NAT

如果内部有服务器需要映射到公网地址(外网访问内网)则需要static

asa(config)#static(inside,outside)222.240.254.194192.168.1.240

asa(config)#static(inside,outside)222.240.254.194192.168.1.2401000010//后面的10000为限制连接数,10为限制的半开连接数

ACL实现策略访问

asa(config)#access-list101permitipanyhost133.1.0.1eqwww;设置ACL

asa(config)#access-list101permitipanyhost133.1.0.2eqftp;设置ACL

asa(config)#access-list101denyipanyany;设置ACL

asa(config)#access-group101ininterfaceoutside;将ACL应用在outside端口

当内部主机访问外部主机时,通过nat转换成公网IP,访问internet。

当内部主机访问中间区域dmz时,将自己映射成自己访问服务器,否则内部主机将会映射成地址池的IP,到外部去找。

当外部主机访问中间区域dmz时,对133.0.0.1映射成10.65.1.101,static是双向的。

PIX的所有端口默认是关闭的,进入PIX要经过acl入口过滤。

静态路由指示内部的主机和dmz的数据包从outside口出去。

-----------------------------------------------

例子:

shrun

:

Saved

:

ASAVersion8.0

(2)

!

hostnameciscoasa

enablepassword2KFQnbNIdI.2KYOUencrypted

names

!

interfaceVlan1

nameifinside

security-level100

ipaddress10.115.25.1255.255.255.0

!

interfaceVlan2

nameifoutside

security-level0

ipaddress124.254.4.78255.255.255.248

!

interfaceEthernet0/0

switchportaccessvlan2

!

interfaceEthernet0/1

!

interfaceEthernet0/2

!

interfaceEthernet0/3

!

interfaceEthernet0/4

!

interfaceEthernet0/5

!

interfaceEthernet0/6

!

interfaceEthernet0/7

!

passwd2KFQnbNIdI.2KYOUencrypted

ftpmodepassive

dnsdomain-lookupinside

dnsdomain-lookupoutside

access-list100extendedpermiticmpanyany

access-list100extendedpermittcpanyhost124.254.4.78eqwww

access-list100extendedpermittcpanyhost124.254.4.78eqsmtp

access-list100extendedpermittcpanyhost124.254.4.78eqpop3

access-list100extendedpermittcpanyhost124.254.4.78eqftp

access-list100extendedpermittcpanyhost124.254.4.78eqssh

access-list100extendedpermittcpanyhost124.254.4.78eqpcanywhere-data

access-list100extendedpermitudpanyhost124.254.4.78eqpcanywhere-status

access-list100extendedpermittcpanyhost124.254.4.78eq8086

access-list100extendedpermittcpanyhost124.254.4.78eq3389

access-list100extendedpermittcpanyhost124.254.4.78eq2401

access-list100extendedpermitipanyany

access-list100extendedpermitipanyhost124.254.4.78

pagerlines24

mtuinside1500

mtuoutside1500

icmpunreachablerate-limit1burst-size1

noasdmhistoryenable

arptimeout14400

global(outside)1interface

nat(inside)10.0.0.00.0.0.0

static(inside,outside)tcp124.254.4.78www10.115.25.2wwwnetmask255.255.255.255

static(inside,outside)tcp124.254.4.78ftp10.115.25.2ftpnetmask255.255.255.255

static(inside,outside)tcp124.254.4.78smtp10.115.25.2smtpnetmask255.255.255.255

static(inside,outside)tcp124.254.4.78pop310.115.25.2pop3netmask255.255.255.255

static(inside,outside)tcp124.254.4.78338910.115.25.23389netmask255.255.255.255

static(inside,outside)tcp124.254.4.78808610.115.25.28086netmask255.255.255.255

static(inside,outside)124.254.4.7810.115.25.2netmask255.255.255.255

access-group100ininterfaceoutside

routeoutside0.0.0.00.0.0.0124.254.4.731

timeoutxlate3:

00:

00

timeoutconn1:

00:

00half-closed0:

10:

00udp0:

02:

00icmp0:

00:

02

timeoutsunrpc0:

10:

00h3230:

05:

00h2251:

00:

00mgcp0:

05:

00mgcp-pat0:

05:

00

timeoutsip0:

30:

00sip_media0:

02:

00sip-invite0:

03:

00sip-disconnect0:

02:

00

timeoutuauth0:

05:

00absolute

dynamic-access-policy-recordDfltAccessPolicy

nosnmp-serverlocation

nosnmp-servercontact

snmp-serverenabletrapssnmpauthenticationlinkuplinkdowncoldstart

nocryptoisakmpnat-traversal

telnet10.115.25.0255.255.255.0inside

telnettimeout5

sshtimeout5

consoletimeout0

threat-detectionbasic-threat

threat-detectionstatisticsaccess-list

!

class-mapinspection_default

matchdefault-inspection-traffic

!

!

policy-maptypeinspectdnspreset_dns_map

parameters

message-lengthmaximum512

policy-mapglobal_policy

classinspection_default

inspectdnspreset_dns_map

inspectftp

inspecth323h225

inspecth323ras

inspectnetbios

inspectrsh

inspectrtsp

inspectskinny

inspectesmtp

inspectsqlnet

inspectsunrpc

inspecttftp

inspectsip

inspectxdmcp

inspecthttp

!

service-policyglobal_policyglobal

prompthostnamecontext

Cryptochecksum:

deca4473c55485d04a622b1b9fca73d8

:

end

ciscoasa#

-----------------------------------------------

asa5505

1.配置防火墙名

ciscoasa>enable

ciscoasa#configureterminal

ciscoasa(config)#hostnameasa5505

2.配置telnet

asa5505(config)#telnet192.168.1.0255.255.255.0inside

//允许内部接口192.168.1.0网段telnet防火墙

3.配置密码

asa5505(config)#passwordcisco

//远程密码

asa5505(config)#enablepasswordcisco

//特权模式密码

4.配置IP

asa5505(config)#interfacevlan2

//进入vlan2

asa5505(config-if)#ipaddress218.xxx.37.222255.255.255.192

//vlan2配置IP

asa5505(config)#showipaddressvlan2

//验证配置

5.端口加入vlan

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- asa 5505配置常用命令 5505 配置 常用命令

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

1212中级汽车维修工考试试题三.docx

1212中级汽车维修工考试试题三.docx